Malware und Ransomware

Stoppen Sie E-Mail-Angriffe, die Dateien oder Links nutzen, um Schadcode auszuführen.

Legitime Links zu schädlichen Dateien und verschlüsselte Formate umgehen Erkennung

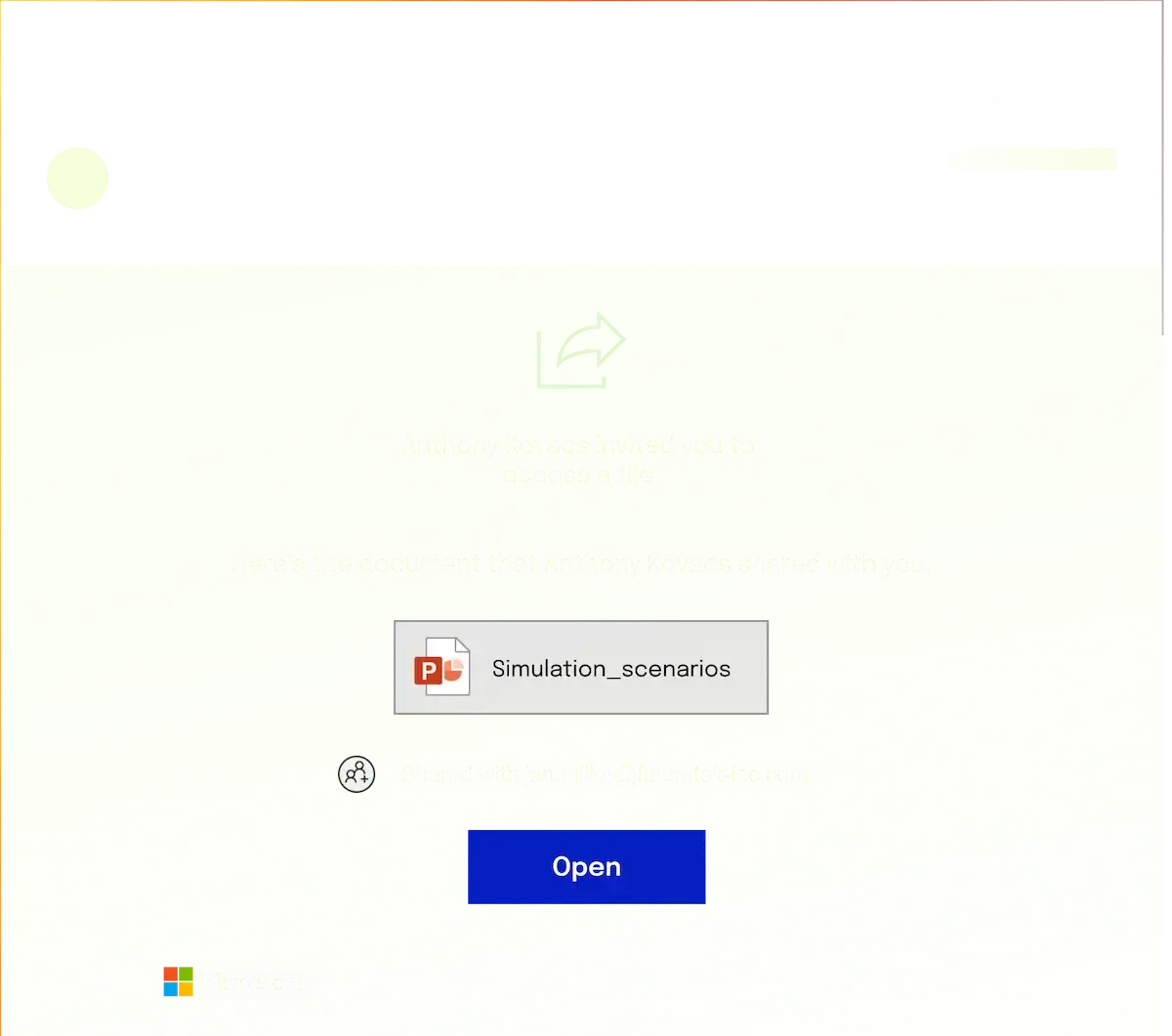

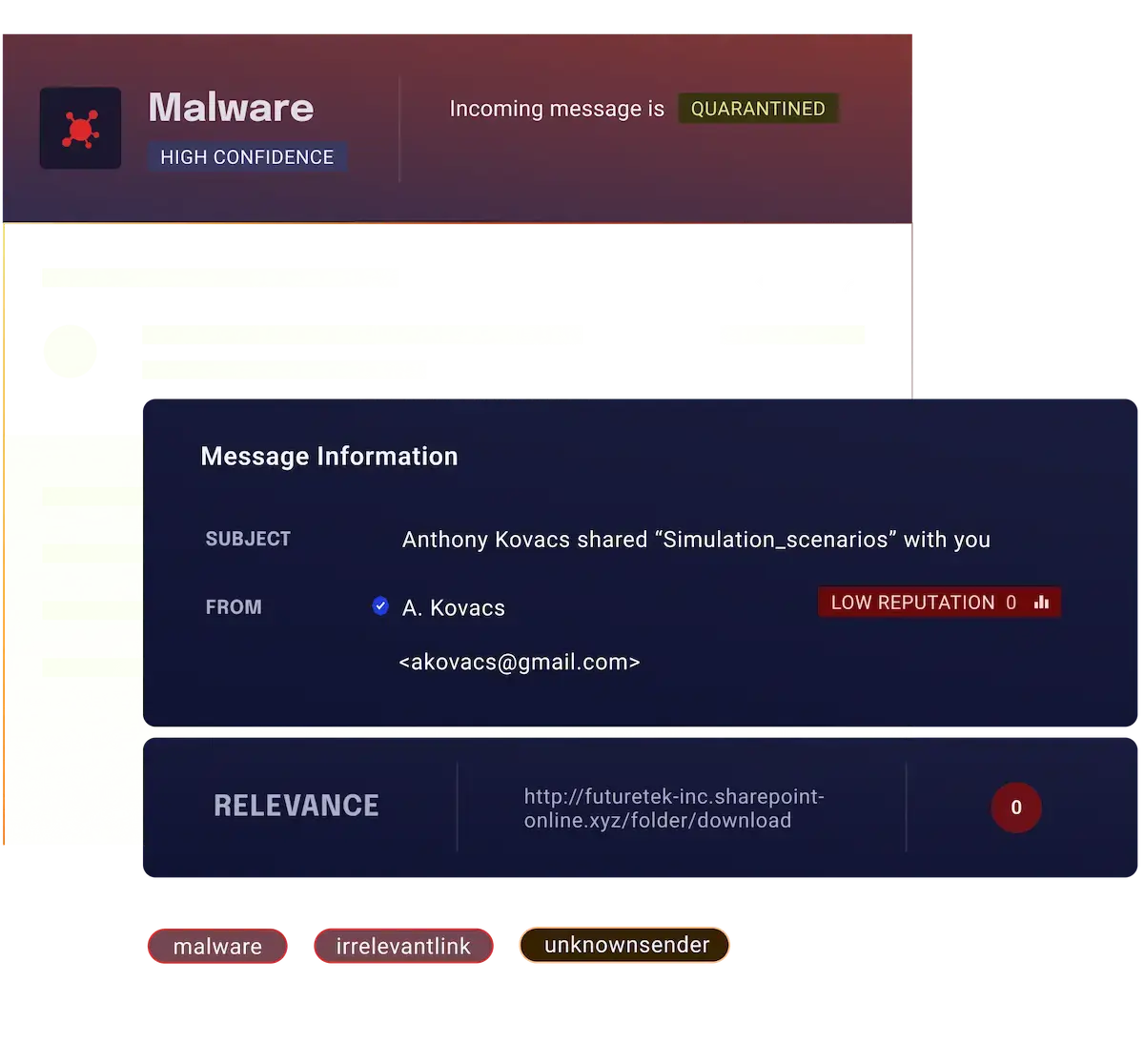

Malware- und Ransomware-Angriffe umgehen zunehmend klassische E-Mail-Sicherheitslösungen, indem sie schädliche Dateien auf legitimen Plattformen wie SharePoint, Google Drive oder Dropbox hosten, darauf verweisen und Mitarbeitende zum Download verleiten. Zusätzlich erschweren verschlüsselte Dateiformate die Erkennung, da sie Bedrohungen verbergen.

Einmal geöffnet, nutzen diese Dateien Systemschwachstellen aus, um Organisationen sofort zu kompromittieren oder vorerst unbemerkt zu bleiben. Häufig folgt Ransomware, die Dateien verschlüsselt und Lösegeld fordert.

So erkennt und blockiert xorlab Malware und Ransomware

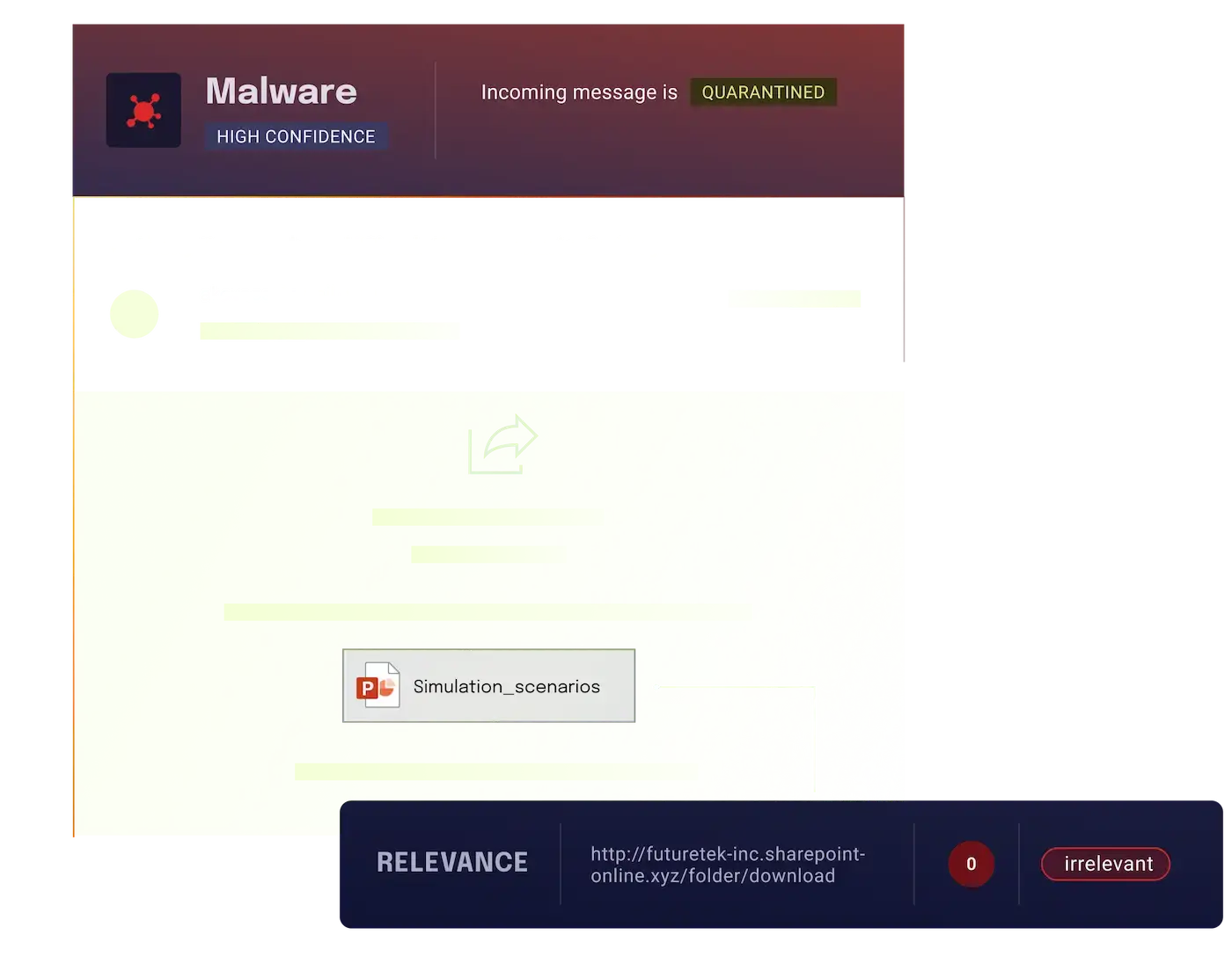

xorlab blockiert Malware- und Ransomware-E-Mails, ohne auf bekannte Signaturen oder herkömmliche Sicherheitsindikatoren angewiesen zu sein.

Die xorlab Security Plattform:

-

Lernt Kommunikationsmuster zwischen Sendern und Empfängern, indem sie Dateiformate und Inhalte analysiert, um ungewöhnliche Aktivitäten zu erkennen.

-

Untersucht Anhänge mit der xorlab Attachment Sandbox, und erkennt so Malware, die herkömmliche statische Filter umgeht.

-

Fordert Mitarbeitende zur Eingabe von Passwörtern für verschlüsselte Dateien auf, um eine gründliche Analyse potenzieller Bedrohungen zu ermöglichen.

Techniken und Merkmale von Malware und Ransomware

Dokumentenbasierte Malware

Angreifer nutzen eingebettete VBA-Scripts oder Makros, um beim Öffnen Schadcode auszuführen.

Dateibasierte Exploits

Die E-Mails enthalten Links zu Dateien, die System-Schwachstellen ausnutzen.

Datei-Dropper

Eine heruntergeladene harmlose Datei lädt bösartigen Code herunter und führt ihn aus.

Verschlüsselung und Verschleierung

Die Dateien werden verschlüsselt oder in Archiven versteckt, um nicht entdeckt zu werden.

Links zu externen Dateien

Verlinkte Dateien werden auf Cloud-Diensten oder kompromittierten Websites gehostet, um legitim zu wirken.

In der MITRE ATT&CK®-Matrix lassen sich Malware und Ransomware mehreren Techniken (Phishing (Sub-Technik: Spearphishing Attachment, Link, via Service), User Execution (Sub-Technik: Malicious File), Command and Scripting Interpreter, etc.) sowie taktischen Zielen (Initial Access, Execution, Lateral Movement, Collection, Command and Control, Exfiltration and Impact) zuordnen.

Ressourcen

CISO Guide

Erfahren Sie in unserem E-Book mehr zu Smarter Email Security – einem proaktiven Ansatz für bessere E-Mail-Sicherheit.

News

Wie Angreifer das Vertrauen von GitHub ausnutzten, um gezielte Phishing-Angriffe zu starten.

Attack Simulation

Stellen Sie Ihre E-Mail-Sicherheit auf die Probe mit xorlab's E-Mail Attack Simulation.

Testen Sie Ihre E-Mail Security

False Negatives verursachen zusätzliche Arbeit? Nicht sicher, wie gut Ihre Organisation gegen Malware- und Ransomware-Angriffe geschützt ist? Identifizieren Sie Schwachstellen mit xorlab's E-Mail Attack Simulation.

Organisationen mit den höchsten Sicherheitsanforderungen vertrauen auf xorlab