Microsoft 365 E-Mail Security: Top 5 Herausforderungen

Microsoft ist mit der Microsoft 365 Suite Marktführer für Cloud-basierte Produktivitätssoftware. Die Popularität von M365 (früher bekannt als Office 365) stieg in den Jahren 2020 und 2021 sprunghaft an, als die Pandemie Unternehmen auf der ganzen Welt dazu zwang, von zu Hause aus zu arbeiten.

Angesichts der rasanten Umstellung von Unternehmen auf M365 sind sich viele Entscheidungsträger möglicherweise nicht aller Sicherheitsaspekte bewusst, die dabei berücksichtigt werden müssen. Speziell die E-Mail Security ist für viele Unternehmen immer noch ein Problem, und Sicherheitsverantwortliche sollten die Umstellung auf M365 als Gelegenheit nutzen, um über das Angebot des Software-Giganten aus Redmond hinauszuschauen.

Die neue Herausforderung für Sicherheitsteams

E-Mail ist die am häufigsten genutzte Geschäftsanwendung und einer der wichtigsten Vektoren für Cyberangriffe. 9 von 10 Angriffe auf Unternehmen beginnen mit einer bösartigen E-Mail, und 75 % der Ransomware-Angriffe erfolgen per E-Mail.

Heutzutage sind E-Mail-Angriffe schwerer zu erkennen als noch vor ein paar Jahren. Cyberkriminelle haben sich von Massen-Phishing- und trivialen Malspam-Kampagnen gelöst und nutzen nun Techniken zur Massenpersonalisierung und Umgehungstechniken, um weiterhin die Postfächer der Mitarbeitenden anzugreifen. Da Umfang und Raffinesse dieser Angriffe zunehmen, haben die Sicherheitsteams von Unternehmen zunehmend Mühe, Angriffe und bösartige E-Mails zu stoppen.

Da vielen Sicherheitsfiltern Funktionen zur dynamischen Kontrolle der Angriffsfläche fehlen und sie nur eine auf statischen Parametern basierende Konfiguration bieten, sind viele Sicherheitsteams gezwungen, schärfere Richtlinien und Policies zu implementieren, was mit einem erhöhten organisatorischen Aufwand und Kosten verbunden ist. Wenn sie dies nicht tun, setzen sie ihre Organisationen einem höheren, unnötigen Risiko aus.

Viele Attribute, wie z. B. Absender-IP- oder URL-Muster, die vor nicht allzu langer Zeit zur vollständigen Identifizierung eines Angriffs auf viele Opfer verwendet werden konnten, ändern sich nun bereits während einer einzigen Kampagne gegen ein Opfer. Sicherheitsteams müssen nicht nur Angriffe abwehren, von denen sie heute noch nichts wissen, sondern sie müssen auch ihre Abwehrmassnahmen ständig weiterentwickeln und anpassen, um sich vor den Angriffen von morgen zu schützen.

Auch wenn Microsoft 365 eine Reihe nützlicher Funktionen zum Schutz vor den zahlreichen E-Mail-Bedrohungen von heute enthält, weist selbst die höchste Stufe, Microsoft Defender für Office 365 Plan 2, noch einige blinde Flecken auf, und es ist wichtig, dass sich Unternehmen dieser bewusst sind und angemessene Massnahmen ergreifen.

Überblick über die nativen M365-Sicherheitskontrollen

Microsoft bietet drei Stufen von nativen Sicherheitsdiensten an: Exchange Online Protection (EOP), Microsoft Defender für Office 365 Plan 1 (Defender für Office P1) und Microsoft Defender für Office 365 Plan 2 (Defender für Office P2). EOP ist der Standard für alle Abonnements, während Defender für Office P1 in Microsoft 365 Business Premium enthalten ist und Defender für Office P2 mit E5 geliefert wird. Unternehmen können Defender für Office P1 oder P2 auch als Add-on zu bestimmten Abonnements hinzufügen.

Die drei Stufen zielen auf unterschiedliche Anwendungsfälle ab (aus der Dokumentation):

- EOP: Verhindern breiter, volumenbasierter, bekannter Angriffe.

- Defender for Office P1: Schutz von E-Mail und Zusammenarbeit vor Zero-Day-Malware, Phishing und Business Email Compromise.

- Defender for Office P2: Investigation, Hunting und Response nach einem Angriff sowie Automatisierung und Simulation (für Schulungen).

EOP mag zwar für die Bewältigung umfangreicher, volumenbasierter Spam-, Malware- und herkömmlicher Phishing-Angriffe ausreichen, bietet aber nur einen Basisschutz an E-Mail Security. Sicherheitsverantwortliche, die sich für eine Single-Vendor-Strategie entscheiden, sollten ihre Organisation zumindest auf Defender for Office P1 umstellen. Und wenn sie in der Lage sein wollen, auf aktive Bedrohungen zu reagieren, wird eine P2 Lizenz empfohlen.

Die Abwehr eines jeden Unternehmens sollte einen starken Filter enthalten, der eine beträchtliche Menge an betrügerischen E-Mails identifizieren und stoppen kann – die als erster Einstiegspunkt für Malware- und Ransomware-Erpressungsangriffe, Kompromittierung von Geschäfts-E-Mails und Betrug dienen – lange bevor sie zu einem Problem für das Unternehmen werden können. Um die besten Chancen zu haben, ihr Unternehmen gegen neue und gezielte E-Mail-Bedrohungen zu verteidigen, sollten Sicherheitsverantwortliche sorgfältig prüfen, ob die von Microsoft bereitgestellten Tools für diese Anforderungen geeignet sind. Vor dem Kauf sollten sie zunächst die Lücken in M365 verstehen.

Herausforderungen der Microsoft 365 E-Mail-Sicherheit

#1: Die Phishing-Abwehr ist voller Lücken

Bei der Phishing-Abwehr scheint Microsoft Defender nicht mit den Erwartungen der Kunden Schritt zu halten. In einem Whitepaper von Osterman Research aus dem Jahr 2020 wird festgestellt, dass offensichtliche Spam- und Phishing-Angriffe weiterhin die Erkennung von Defender umgehen und schliesslich in den Postfächern der User landen. Diese Einschränkung darf nicht unterschätzt werden. Wenn nur ein einziger User auf eine Phishing-E-Mail hereinfällt und einen schwerwiegenden Vorfall verursacht, ist eine hohe Erkennungsrate ein entscheidender Aspekt, der bei einer E-Mail-Sicherheitslösung berücksichtigt werden sollte.

Anonymisierter Screenshot einer betrügerischen Zoom-Meeting-Einladung. xorlab hat Reports von M365-Kunden erhalten, die eine ganze Welle von Zoom-Phishing-Angriffen nicht stoppen konnten, obwohl sie zu diesem Zeitpunkt Office 365 Advanced Threat Protection (jetzt Microsoft Defender for Office 365) einsetzten. (Quelle: xorlab.com, 17.02.2022)

Solche False Negatives (bösartige E-Mails, die die E-Mail-Sicherheitslösung umgehen) werden in der Regel dadurch verursacht, dass der Sicherheitsfilter bei der Überprüfung der betrügerischen E-Mail keine bösartigen Marker finden konnte und sie deshalb zustellen musste. Böswillige Marker können alles sein, von bekannten böswilligen Absendern, Malware-Signaturen und bekannten URLs bis hin zu „maschinell erlernten“ Metriken wie Ähnlichkeiten mit in der Vergangenheit beobachteten Phishing-E-Mails. Die Täter sind jedoch inzwischen sehr gut darin, diese Merkmale zu verschleiern und die anfängliche Filterung zu umgehen, indem sie den Inhalt nach der Zustellung als Waffe einsetzen.

#2: Gezielte Angriffe können ZAP umgehen

Mit Zero-Hour Auto Purge (ZAP) will Microsoft das Problem der False Negatives lösen, indem bösartige Phishing-, Spam- oder Malware-Nachrichten nach ihrer Zustellung rückwirkend erkannt und neutralisiert werden. ZAP könnte eine gute Lösung sein, um zugestellte E-Mail-Bedrohungen schnell zu erkennen, aber nur, wenn es mehr Szenarien abdeckt.

Der Anwendungsbereich von ZAP ist auf Postfächer in Exchange Online beschränkt. Kunden mit hybriden Setups können nicht in vollem Umfang von ZAP profitieren, und es funktioniert nur unter bestimmten Bedingungen:

- Die Erkennung muss innerhalb von 48 Stunden nach Zustellung erfolgen. Bleibt eine Bedrohung länger unter dem Radar, kann ZAP sie nicht neutralisieren.

- ZAP überwacht die Aktualisierungen der Datenbank für bösartige Marker und entfernt automatisch Nachrichten aus den Postfächern der Benutzer, die eine Übereinstimmung aufweisen. Per Definition kann ZAP den Patient Zero Opfern nicht helfen.

Angreifer, die ihre Campaigns klein halten, auf Empfänger in einem einzigen Unternehmen abzielen und unauffällige Phishing-Websites oder Malware-Dateien verwenden, haben gute Chancen, dass ihre Bedrohungen nicht auf dem ZAP-Radar auftauchen.

#3: Safe Links nur in Office-Dateien

Eine weitere Schwachstelle ist die Funktion „Safe Links“ von Defender. Die Funktion „Safe Links“ scannt URLs, schreibt eingehende E-Mails im E-Mail-Strom um und bietet eine Überprüfung von URLs und Links in E-Mails und an anderen Stellen zum Zeitpunkt des Anklickens. Safe Links ist jedoch auf E-Mail-Nachrichten und Office-Dateien beschränkt. Unternehmen sind nicht vor Angriffen geschützt, die bösartige URLs in PDF-Dateien und anderen Nicht-Microsoft-Dokumenten verstecken.

Und wenn Safe Links den Link zum Zeitpunkt des Klicks nicht als bösartig identifizieren kann, was bei gezielten Angriffen mit geringem Volumen unwahrscheinlich ist, wird es den Empfänger nicht daran hindern, die Website zu besuchen. Folglich könnte der Benutzer immer noch auf einer Phishing-Website landen und einem Risiko ausgesetzt sein.

#4: Begrenzte Sichtbarkeit und Kontrolle

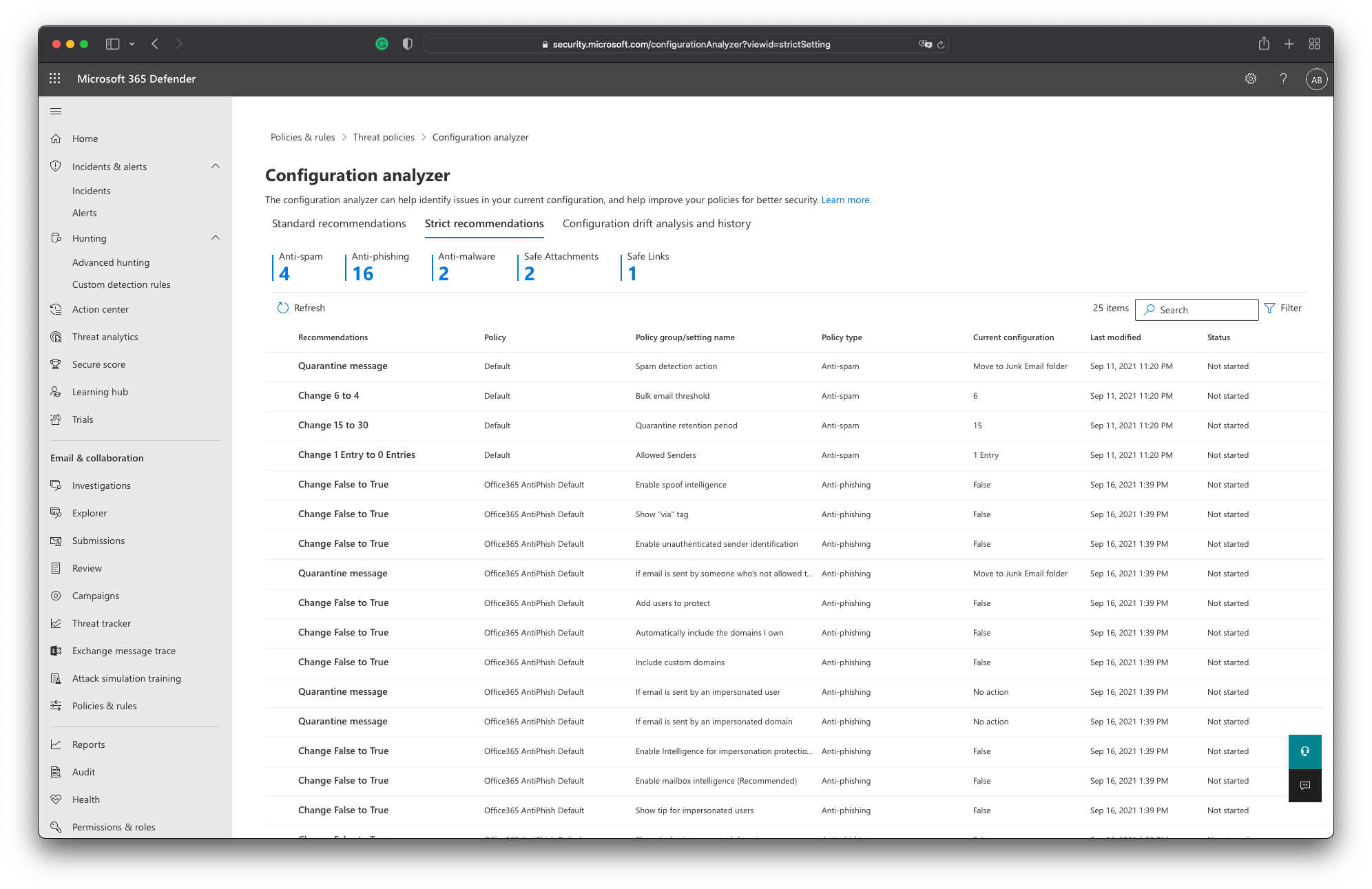

Die Angriffe werden zweifellos immer raffinierter und setzen die Teams unter Druck, die Sicherheitsfilter so effizient wie möglich zu konfigurieren, zu verwalten und zu aktualisieren. Fitte Sicherheitsteams werden bald feststellen, dass es schwieriger ist, dem Defender Neues beizubringen, als es sein sollte. Filterrichtlinien sind im Wesentlichen eine Sammlung von Schaltern und Flags, die aktiviert oder deaktiviert werden können.

Der Configuration Analyzer in Microsoft 365 Defender gibt einen Überblick, wie Richtlinien angepasst werden können und empfiehlt Best-Practice-Einstellungen. (Quelle: docs.microsoft.com/de-us/microsoft-365/security/office-365-security/overview?view=o365-worldwide, 17.02.2022)

Defender ist eine Blackbox, deren Innenleben in der Kontrolle von Microsoft bleibt. Das Security Team hat keine Möglichkeit, die Filter an seine individuellen Bedürfnisse anzupassen und zu gestalten. Sie können zwar Probleme melden, erhalten aber kein Feedback. Auch wenn Defender einige Hintergrundinformationen zu seinen Entscheidungen liefert, reichen diese in der Regel nicht aus, um die Probleme zu verstehen und Änderungen vorzunehmen.

#5: Ineffiziente Benutzeroberfläche

Wenn es darum geht, erkannte E-Mail-Bedrohungen zu bestätigen und zu priorisieren, ist es für Sicherheitsexperten schwierig, einen Gesamtüberblick zu behalten. Die Benutzeroberfläche (User Interface) von Defender bringt nicht alle Informationen in einer einzigen Bildschirm zusammen, was bedeutet, dass Analysten Zeit damit verbringen müssen, die für die Bestätigung und Priorisierung von Bedrohungen erforderlichen Informationen zu sammeln.

Another UI limitation concerns the sorting and prioritizing of threats by severity. Defender does not expose scores on the UI, and the real-time detections report (available with Defender for Office P1) only discriminates between emails that were identified as malicious due to phishing or malware. Viewing a list of all emails is only possible with Threat Explorer in Defender for Office P2.

Die in M365 integrierte Abwehr verstärken

Da M365 derzeit von mehr als einer Million Unternehmen genutzt wird, ist es von entscheidender Bedeutung, dass die Sicherheitsverantwortlichen die Grenzen der nativen Sicherheitsfunktionen verstehen und geeignete Massnahmen ergreifen, um den heutigen Bedrohungen zu begegnen. Microsoft bietet zwar eine breite Palette von Tools an, die einen angemessenen E-Mail-Schutz gewährleisten - und ein Ansatz mit nur einem Anbieter kann durchaus Vorteile haben -, aber nicht alle Funktionen von M365 sind für die Anforderungen jedes Unternehmens geeignet.

Wenn ein Unternehmen auf M365 setzt, müssen die Teams die Sicherheit mit bewährten und spezialisierten Lösungen von Drittanbietern ergänzen.

Fazit

Um Unternehmen dabei zu helfen, den Bedrohungsakteuren immer einen Schritt voraus zu sein, können KI-gestützte maschinelle Lernlösungen die erforderlichen Fähigkeiten bereitstellen. Solche Lösungen analysieren, passen sich an und entwickeln sich auf der Grundlage des Risikoprofils jeder E-Mail, die sie verarbeiten, ständig weiter. Sie verstehen den Kontext der Kommunikation und nutzen dieses Wissen, um Anomalien zu erkennen und Bedrohungen zu stoppen, die für ein Unternehmen einzigartig sind.

Dieser Beitrag wurde ursprünglich auf Tec-Bite (24.2.2022) veröffentlicht.

Wollen Sie mehr zum Thema E-Mail Security erfahren? Hier unseren kostenlosen Email Security Guide herunterladen oder eine Produktdemo buchen.