Wie Unternehmen vor Angriffen auf die Lieferkette geschützt werden können

Im Dezember 2020 gab FireEye bekannt, dass bösartige Akteure in sein Netzwerk eingedrungen waren, was zeigt, wie weitreichend die Folgen eines Angriffs auf die Lieferkette sein können. In diesem Fall wurde durch eine russische Spionagekampagne die Lieferkette des IT-Management-Unternehmens SolarWinds kompromittiert. Die Gruppe war dann in der Lage, Organisationen wie Microsoft, das US-Justizministerium und die NASA zu infizieren und sich potenziell Zugang zu bis zu 18.000 SolarWinds-Kunden aus verschiedenen Branchen zu verschaffen, darunter große Beratungs-, Telekommunikations-, Technologie- und Regierungseinrichtungen.

Der Angriff auf SolarWinds ist ein Beispiel von vielen, das die Risiken verdeutlicht, die mit einer komplexen Lieferkette und zunehmenden Abhängigkeiten zwischen Unternehmen verschiedener Branchen einhergehen. Laut dem Bericht "The State of Ransomware 2020" erklärte fast eines von zehn Ransomware-Opfern (9 %), dass der Angriff von einem vertrauenswürdigen Drittanbieter ausging. Im Jahr 2021 stieg die Zahl der Angriffe auf die Lieferkette um 650 %, und dieses Wachstum wird voraussichtlich bis 2022 und darüber hinaus anhalten.

Um ihre Unternehmen vor den erheblichen Cyber-Risiken zu schützen, die die Expansion von Drittanbietern mit sich bringt, müssen Sicherheitsverantwortliche die richtigen Sicherheitsstrategien einführen und umsetzen. Der erste Schritt besteht darin, die kritischen Elemente eines Angriffs auf die Lieferkette zu verstehen, wie sie sich entfalten, und aus den schädlichsten Fällen zu lernen.

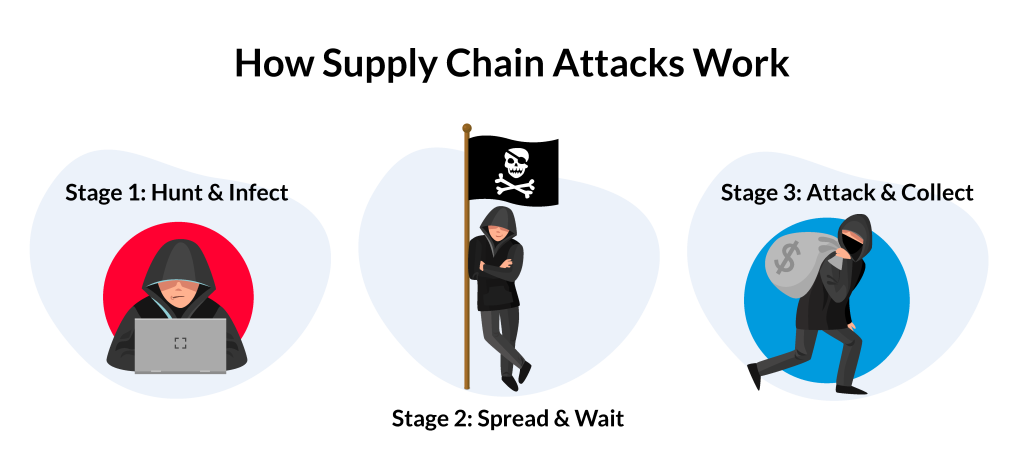

Wie Angriffe auf die Lieferkette funktionieren

Die Lieferkette ist ein komplexes Ökosystem, das alles umfasst, von den Prozessen und Verfahren eines Unternehmens bis hin zu seinen Ressourcen, Mitarbeitern, Partnern und Anbietern. Diese Umgebung wird von Software- und Hardwareressourcen, Cloud- oder lokalem Speicher, Webanwendungen, E-Commerce-Plattformen und anderen Vertriebsmechanismen sowie der Software angetrieben, die deren Aktivitäten verwaltet und zur Bereitstellung von Produkten und Dienstleistungen beiträgt.

Betrachtet man die Elemente der Lieferkette, so kann man zwischen den beiden Haupteinheiten (in der Regel Unternehmen, Konzerne oder andere Formen von Organisationen) und ihren Vermögenswerten (Mitarbeiter, Unterlagen, Finanzmittel, Software- und Hardware-Ressourcen usw.) unterscheiden:

- der Lieferant (der dem Begünstigten ein Produkt oder eine Dienstleistung anbietet)

- die Vermögenswerte des Lieferanten (relevante Komponenten, die der Lieferant zur Lieferung des Produkts oder der Dienstleistung verwendet)

- der Kunde (der Endnutzer des Produkts oder der Dienstleistung)

- die Kunden-Assets (relevante Elemente, die der Endnutzer besitzt und nutzt, um auf das Produkt oder die Dienstleistung zuzugreifen und von ihr zu profitieren).

Bei einem Angriff auf die Lieferkette gibt es zwei (oder mehr) Opfer: ein zwischengeschaltetes und das eigentliche Ziel. Bei einem solchen Angriff wird zunächst der Lieferant angegriffen, um Zugang zu seinen Netzen und Anlagen zu erhalten. Sobald sie dort eingedrungen sind, zielen die Angreifer auf hochwertige Kunden oder andere Lieferanten ab. In der Regel infiltrieren sie kleinere Unternehmen und nutzen sie als Einfallstor für ihre Zielunternehmen.

Stufe 1: Jagen und infizieren

In der ersten Phase eines Angriffs auf die Lieferkette suchen Cyberkriminelle nach Anbietern, die mit Unternehmen zusammenarbeiten, die sensible Daten speichern oder verwenden. Ziel ist es hier, eine Tür zu öffnen, die zu noch mehr Möglichkeiten führt.

Cyberkriminelle können den Anbieter auf unterschiedliche Weise angreifen und dabei Aspekte wie mangelnde E-Mail-Sicherheit und unbekannte oder nicht behobene Schwachstellen in der Software des Unternehmens ausnutzen. Sobald sie in das System eingedrungen sind, können sie korrupten Code in den Quellcode des Unternehmens einfügen oder Malware einschleusen. Auf diese Weise stellen sie sicher, dass der bösartige Code bei der nächsten Aktualisierung an alle Partner und Verbindungen des Unternehmens weitergegeben wird.

Stufe 2: Ausbreiten und Warten

In der nächsten Phase, sobald die Malware verbreitet ist, brauchen die bösen Akteure nur zu warten. Die Software-Entwickler und -Anbieter wissen nicht, dass ihre Anwendungen infiziert sind, und werden die Updates wie geplant veröffentlichen. Da der neue Code aus einer vertrauenswürdigen Quelle stammt, werden Geschäftspartner und Kunden ihn anerkennen und akzeptieren. Bösewichte können den Code dann als Hintertür nutzen, um Ransomware in einem infizierten Netzwerk zu installieren, oder sie können ihn nutzen, um sensible Daten wie Kreditkartennummern oder Anmeldeinformationen zu sammeln.

Stufe 3: Angreifen und Einsammeln

Im Falle eines staatlich gesponserten Angriffs wollen die Cyberkriminellen ihre Präsenz unentdeckt lassen, um Informationen zu sammeln. Geht es den Angreifern jedoch um das Lösegeld, nutzen sie die vom Drittanbieter bereitgestellte Hintertür, um weitere Netzwerke zu infiltrieren und schließlich Zugang zu E-Mail-Adressen, Anmeldedaten und anderen Formen von PII (persönlich identifizierbaren Informationen) zu erhalten. Sobald dies geschehen ist, drohen sie den Opfern in der Regel, dass sie die gefundenen sensiblen Daten entweder beschlagnahmen und verschlüsseln oder sie weitergeben können. In beiden Fällen können die möglichen Auswirkungen für Unternehmen ohne eine zuverlässige Backup-Strategie verheerend sein.

Arten von Angriffen auf die Lieferkette

1. Angriffe auf die Software-Lieferkette

Bei einem Angriff auf die Software-Lieferkette infiltriert ein Angreifer das Netzwerk eines Softwareanbieters. Dort setzt der Angreifer bösartigen Code ein, um die Software zu kompromittieren, bevor der Anbieter sie an seine Kunden sendet.

Drei der gängigsten Techniken zur Durchführung von Angriffen auf die Software-Lieferkette sind:

Hijacking Updates

Für Softwareprodukte gibt es ständige Updates, mit denen neue Funktionen eingeführt, Fehler behoben und das Gesamterlebnis verbessert werden. Dieser routinemäßige Teil der Produktwartung wird in der Regel über zentrale Server durchgeführt, die die Updates verteilen. Böswillige können ein Update kapern, um Malware in das kommende Update einzufügen oder das Update zu verändern, um die Kontrolle über die Softwarefunktionen zu erlangen.

Ein Beispiel für ein bekanntes Update-Hijacking ist der NotPetya-Angriff. Im Jahr 2017 richtete ein Team bösartiger Akteure seine Bemühungen auf ukrainische Unternehmen und verbreitete Malware über eines der meistgenutzten Steuerbuchhaltungsprogramme des Landes. Der Angriff löste in der Ukraine und darüber hinaus ein Echo aus, das Unternehmen auf der ganzen Welt in Mitleidenschaft zog und internationale Einkäufe, Finanzdienstleistungen und Abläufe im Gesundheitswesen auf internationaler Ebene störte.

Code Signierung umgehen

Um den Code zu schützen und seine Integrität und Authentizität zu überprüfen, verwenden die Autoren Code Signing, eine digitale Signatur, die auf allen Dateien, Software-Updates und ausführbaren Dateien angebracht werden kann. Cyberkriminelle können die Code-Signierung untergraben, indem sie entweder die Zertifikate selbst signieren, die Signiersysteme knacken oder Konten mit schwachem Schutz ausnutzen. Die Untergrabung der Codesignatur ermöglicht es ihnen, Software-Updates zu missbrauchen, indem sie sich als vertrauenswürdiger Dritter ausgeben und bösartigen Code in ein Update einfügen.

Kompromittierender Open-Source-Code

Manchmal suchen Entwickler nach öffentlich zugänglichen Codeblöcken, um bestimmte Funktionen auszuführen. Böswillige können diesen Ansatz ausnutzen und Open-Source-Code kompromittieren, indem sie bösartigen Code in Bibliotheken einfügen, die leicht und frei zugänglich sind.

Im Jahr 2017 fanden Forscher heraus, dass 12 der Phyton-Bibliotheken, die in den Python Package Index (PyPI) hochgeladen wurden, bösartigen Code enthielten. Bei der Verwendung lieferte der Code die von den Entwicklern gewünschten Funktionen und stellte zusätzliche, nicht angeforderte Funktionen bereit, mit denen böswillige Akteure Reverse-Shells auf Terminals öffnen oder Boot-Persistenz erlangen konnten.

2. E-Mail-Kompromittierung durch den Anbieter

Vendor E-Mail Compromise (VEC) ist eine der raffiniertesten Formen von Business E-Mail Compromise (BEC), ein Angriff, bei dem ein Cyberkrimineller Führungskräfte und Mitarbeiter dazu bringt, Zahlungen zu leisten oder sensible Daten an betrügerische Konten zu senden. Im Falle von VEC übernehmen die Angreifer das legitime E-Mail-Konto eines anerkannten Anbieters, um das Unternehmen und seine Mitarbeiter, Kunden oder Partner zu betrügen. Diese Angriffe werden von Jahr zu Jahr häufiger. Im Vergleich zu 2020 stieg 2021 die Zahl der Unternehmen, die mit einem VEC-Angriff konfrontiert waren, um 156 %.

Stufe 1: Diebstahl von Zugangsdaten durch Phishing-Kampagnen

Böswillige müssen zunächst in die E-Mail-Konten der Anbieter eindringen. Am häufigsten geschieht dies durch Phishing. Nachdem sie eine Liste potenzieller Ziele ermittelt haben, senden sie betrügerische E-Mails an die Mitarbeiter, von denen viele bösartige Links enthalten. Ein unwissentlicher Mitarbeiter öffnet den Link oder gibt seine Anmeldedaten ein, ohne zu prüfen, ob der Absender und die Zielseite legitim sind. Dieses Verhalten ermöglicht es den Angreifern, in das Unternehmensnetzwerk einzudringen und den Angriff fortzusetzen.

Stufe 2: Übernahme eines kompromittierten Kontos

Da die Angreifer zu diesem Zeitpunkt über die erforderlichen Anmeldedaten verfügen, können sie die E-Mail-Konten übernehmen und die Kommunikation überwachen. Oft erstellen sie Regeln, die alle E-Mails automatisch an ein speziell für diesen Zweck eingerichtetes Postfach weiterleiten.

Stufe 3: Überwachung des Posteingangs

Erfolgreiche VEC-Angriffe dauern in der Regel Wochen, manchmal sogar Monate. Cyberkriminelle müssen die eingehenden E-Mails studieren, die Kunden der Lieferanten identifizieren, die Art und Weise ihrer Kommunikation, die spezifischen Liefertermine, die Häufigkeit, das Format, das Design und die Beträge der Rechnungen. Außerdem müssen sie herausfinden, welche Mitarbeiter mit wichtigen Aufgaben wie dem Versand von Rechnungen an Kunden betraut sind. Wenn sie auf all diese Punkte achten und sicherstellen, dass ihre E-Mails echt aussehen und klingen, erhöhen sie ihre Erfolgschancen.

Stufe 4: Versenden von Spear-Phishing-E-Mails an die Kunden des Anbieters

Nachdem sie die Kommunikation sorgfältig überwacht haben, können die Cyberkriminellen den Angriff auf die Kunden der Anbieter starten und Zahlungen verlangen. Sie geben sich als Vertreter des Anbieters aus und senden den Kunden Phishing-E-Mails, die dem Tonfall und Stil folgen, an den die potenziellen Opfer bereits gewöhnt sind. Da alles in Ordnung zu sein scheint und die Unterlagen legitim aussehen, bleiben die Angestellten möglicherweise unverdächtig, wenn die Cyberkriminellen sie auffordern, das Geld auf ein anderes Konto zu überweisen und sich dabei auf Änderungen oder Bankprobleme berufen.

Bedeutende Angriffe auf die Lieferkette, die mit einer Phishing-E-Mail begannen

Über 500 Unternehmen vom Silent Starling betroffen

Die westafrikanische Cyberkriminellengruppe Silent Starling nutzt seit Jahren Phishing-Kampagnen, um Zugangsdaten zu stehlen und über 500 Unternehmen in den Vereinigten Staaten und mehr als einem Dutzend anderer Länder zu betrügen.

In einem Fall setzte die Gruppe zwischen September 2018 und März 2019 fünf Phishing-Kampagnen gegen ein US-amerikanisches Unternehmen ein und schaffte es, 39 E-Mail-Adressen von wichtigen Teammitgliedern zu kompromittieren, von Rechnungsspezialisten, Vertriebsmitarbeitern und HR-Mitarbeitern bis hin zu Filialleitern und sogar einem leitenden Angestellten. Von all diesen Konten fielen 13 innerhalb der ersten 30 Minuten nach dem Einsatz der Phishing-Kampagne zum Opfer, was die Wirksamkeit dieses Ansatzes unterstreicht. Um Anmeldedaten zu stehlen, verknüpfte Silent Starling Phishing-Seiten, die Voicemail- und Fax-Benachrichtigungen sowie Anmeldeseiten von Microsoft OneDrive oder DocuSign ähnelten.

Nachdem sie die E-Mail-Konten von Mitarbeitern der Finanzabteilung des Unternehmens gekapert hatten, überwachte die Gruppe die Kommunikation und sammelte Informationen und Daten über diese Postfächer. Diese Informationen nutzten sie dann, um betrügerische Rechnungen an mehrere Unternehmen zu senden.

Daten eines Fortune 500 Elektronikunternehmens nach Einbruch durch Dritte offengelegt

Im Februar 2020 wurde General Electric, ein Fortune-500-Elektronikkonzern, Opfer einer Datenpanne durch Dritte. Einer Gruppe von Angreifern gelang es, nach einem erfolgreichen Phishing-Angriff ein E-Mail-Konto eines wichtigen Lieferanten, Canon Business Process Services, zu übernehmen.

Am 20. März erhielt General Electric ein Benachrichtigungsschreiben, in dem die Sicherheitsverletzung bekannt gegeben wurde. Darin wurde erwähnt, dass durch den Angriff von Canon BPS eine beträchtliche Menge an persönlichen Daten und Dokumenten von GE-Mitarbeitern offengelegt wurde. Zu den Informationen gehörten u. a. Pässe, Führerscheine, Geburtsurkunden, Formulare für direkte Einzahlungen, Steuer- und Quellensteuerformulare. Da es sich dabei um hochsensible Daten handelte, waren sie in kriminellen Untergrundforen äußerst wertvoll, da bösartige Akteure sie für weitere Phishing-Angriffe nutzen konnten.

Trezor Cryptocurrency Wallet-Inhaber werden nach Mailchimp-Kompromittierung angegriffen

Am 26. März 2022 entdeckte Mailchimp, die weltweit genutzte E-Mail-Marketingplattform, dass eine Gruppe von Cyberkriminellen nach einem erfolgreichen Social-Engineering-Phishing-Angriff in ihr System eingedrungen war. Während das Unternehmen die über 300 E-Mail-Konten, die der Sicherheitsverletzung zum Opfer gefallen waren, schnell deaktivierte, gelang es den Kriminellen dennoch, die Mailinglisten von 102 Konten zu exportieren. So konnten sie die Nutzer von Trezor, einer Hardware-Wallet für Kryptowährungen und einer der Kunden von Mailchimp, mit ausgeklügelten Phishing-E-Mails ansprechen, in denen sie aufgefordert wurden, das neueste Update der Trezor Suite Desktop-App herunterzuladen. Sobald die Nutzer auf den Link klickten, wurden sie zu einer geklonten App-Landingpage geleitet, die realistisch aussah. Mit der Fälschung sollten die Seed-Phrasen der Nutzer gestohlen werden.

Wie man sich vor Angriffen auf die Lieferkette schützen kann

1. Beurteilung der Risiken von Drittanbietern

Um sich vor Angriffen auf die Lieferkette zu schützen, muss ein Unternehmen zunächst seine Partner, Mitarbeiter und Verbindungen kennen, z. B. IT-Dienstleister, Cloud-Anbieter, Finanz-, Rechts- und Personaldienstleister, MSP / MSSP usw. Die Erstellung einer umfassenden Liste hilft Sicherheitsexperten dabei, die Schwachstellen - Organisationen mit wenig oder gar keinen Verfahren - zu identifizieren und die erforderlichen Strategien zu entwickeln und einzusetzen.

Sobald die Liste erstellt ist, müssen die Unternehmen auch den Zugang der einzelnen Unternehmen zu ihrem Netz bewerten und bestätigen. Diese Informationen geben einen klaren Überblick darüber, wie es um die Cybersicherheit in ihrem Unternehmen bestellt ist und wie anfällig es für Angriffe auf die Lieferkette ist. Je nachdem, was bei diesem Audit festgestellt wird, sollte der Zugang der Zulieferer auf ein Minimum reduziert werden.

Nach der Auflistung aller Anbieter und ihrer Beziehungen zum eigenen Netz ist es wichtig, ihre Sicherheitsmaßnahmen zu verstehen und zu prüfen, ob sie Zertifizierungen oder Audits unterliegen. Einige Unternehmen, wie z. B. Zahlungsabwickler oder Cloud-Anbieter, sind möglicherweise gesetzlich verpflichtet, bestimmte Gesetze zur Cybersicherheit und zum Datenschutz einzuhalten. In diesem Fall ist die Überprüfung der von den zuständigen Behörden ausgestellten Berichte über die Einhaltung der Vorschriften eine hervorragende Möglichkeit, um sicherzustellen, dass sie die Verfahren einhalten. Eine weitere wichtige Zertifizierung, die für Cloud-Service-Anbieter gilt, ist SOC 2/2+/3. Dabei geht es um die fünf Vertrauensprinzipien: Datenschutz, Sicherheit, Verfügbarkeit, Integrität der Verarbeitung und Vertraulichkeit.

Abgesehen von den oben genannten Punkten können Unternehmen davon profitieren, wenn sie ihre Lieferanten nach der Einhaltung der DSGVO, früheren Cybersicherheitsvorfällen, Datenschutzverletzungen und Penetrationstestberichten fragen. Darüber hinaus sollten die Überprüfungsprozesse in der Lieferkette auch ständige Gespräche mit den Anbietern beinhalten, um deren Herausforderungen und Pläne zu verstehen und um zu erfahren, wie sie mit den Bedrohungen der Cybersicherheit Schritt halten.

2. Umsetzung des Principles of Least Privilege (PoLP)

Sicherheitsexperten sollten das PoLP-Prinzip (Principle of Least Privilege) stärken, um Systeme und Daten zu schützen. Dieser Ansatz entspricht dem Zero-Trust-Konzept, das davon ausgeht, dass niemandem, weder innerhalb noch außerhalb des Unternehmens, vertraut werden sollte und dass Benutzer jedes Mal überprüft werden sollten, wenn sie Zugang zu einem System erhalten. Damit soll sichergestellt werden, dass Angriffe schwer zu bewerkstelligen sind und dass ein kleiner Fehler eines Anbieters nicht die Tür für erhebliche Schäden öffnet.

Die Umsetzung von PoLP erfordert von Organisationen mehrere Schritte, wie z. B.:

- Überprüfen aller Konten, um privilegierte Konten zu identifizieren. Dazu gehört die Überprüfung aller Umgebungen, von vor Ort bis zu Cloud-basierten, DevOps und Endpunkten, die Überprüfung von SSH-Schlüsseln, Zugangsschlüsseln und Passwort-Hashes.

- Identifizierung der Benutzer und ihrer Berechtigungen, um sicherzustellen, dass sie nur Zugriff auf das haben, was sie für ihre Arbeit benötigen. Alle unnötigen Administratorrechte sollten reduziert werden.

- Differenzierte Zugriffspfade zur Trennung von Standard- und Administratorkonten und Sicherstellung, dass die Sitzungen privilegierter Benutzer isoliert bleiben.

- Sicherstellung, dass die Zugangsdaten von privilegierten Administratorkonten in einem digitalen Tresor gesichert werden.

- Ständig wechselnde Administratorkennwörter, die nach jeder Verwendung sofort geändert werden, um die mit Pass-the-Hash- und Keylogging-Ansätzen verbundenen Risiken zu verringern.

- Überwachung der Aktivitäten von Administratorkonten, um jederzeit zu wissen, was vor sich geht, und um so abnormale Aktivitäten und potenzielle Angriffe zu erkennen.

- Implementierung einer Just-in-Time-Zugangserweiterung. Dies ermöglicht es den Nutzern, in einem zeitlich begrenzten Fenster, je nach den Bedürfnissen des jeweiligen Projekts, von zusätzlichen Privilegien zu profitieren.

- Durchführen konsistenter Überprüfungen von IAM-Berechtigungen und Rechteüberprüfungen in AWS, Azure und GCP.

3. Kontinuierliche Schulung des Sicherheitsbewusstseins sicherstellen

Die Menschen sind ein wesentlicher Bestandteil jeder Organisation. Der Schutz vor Angriffen auf die Versorgungskette bezieht sich nicht nur auf technologische Mittel und auferlegte Verfahren. Auch die menschliche Verteidigung ist wichtig.

Die Mitarbeiter müssen sich der aktuellen Bedrohungen bewusst sein und wissen, wie sie eine Phishing-E-Mail erkennen können. Sie sollten auch wissen, was zu tun ist, wenn die Dinge unklar erscheinen, und wen sie fragen können, wenn sie ein potenzielles Risiko befürchten. Das bedeutet, dass ein Unternehmen über eine interne Kommunikationsstrategie verfügen muss, die sich darauf konzentriert, die Grundsätze der Cybersicherheit mit Hilfe von Taktiken, die regelmäßig eingesetzt werden und sich an alle Mitarbeiter richten, zu informieren und zu stärken. Ein solcher Ansatz kann alles umfassen, von Videos bis hin zu Sitzungen, Workshops, Newslettern und Postern. Je praktischer und zielgerichteter diese Techniken sind, desto leichter wird es den Mitarbeitern fallen, die Risiken zu verstehen, sich zu merken, was sie tun müssen, und zur Schaffung einer Sicherheitskultur beizutragen.

4. Ständige Überprüfung und Aktualisierung der Sicherheitshygiene

Solide Cybersicherheitsverfahren können sicherstellen, dass Bedrohungen nicht eskalieren und zu katastrophalen Datenverletzungen führen. Zu den Standardverfahren gehören:

- Aktivieren der Multi-Faktor-Authentifizierung (MFA): Ein Angreifer versucht in der Regel, durch Phishing-Initiativen erlangte Anmeldedaten zu stehlen und sich autorisierten Zugriff auf die Systeme des Unternehmens zu verschaffen. Wenn Anbieter nicht verpflichtet sind, eine Multi-Faktor-Authentifizierung zu verwenden, können diese Anmeldedaten ausreichen, um einen Angriff zu starten.

- Überprüfung der Berechtigungen von Lieferanten: Manchmal bieten Unternehmen ihren Zulieferern Fernzugriffstechnologien wie VPNs und RDPs an. Wenn Unternehmen die Privilegien nicht entsprechend den Bedürfnissen und Verantwortlichkeiten der Lieferanten aufteilen und keine MFA einführen, vergrößern sie ihre Angriffsfläche. Um ihre Sicherheitslage zu verbessern, können sie die Rechte von Anbietern einschränken und "Jump Hosts" verwenden.

- Überwachung der Sicherheitsbulletins der Anbieter: Manchmal erwarten Organisationen, dass sie benachrichtigt werden, wenn ein Angriff auf einen Lieferanten stattgefunden hat, damit sie dann Maßnahmen ergreifen können. In vielen Fällen ist dieses Unternehmen nicht das erste, das auf der Liste steht. Es ist wichtig, die Sicherheitsbulletins der Lieferanten zu überwachen und die Schlagzeilen über die Cybersicherheitsstrategien der Lieferanten zu verfolgen. Proaktivität ist der Schlüssel, denn je früher ein Unternehmen ein Risiko erkennt, desto eher kann es es das Risiko mindern.

5. Erwägen Sie eine intelligente E-Mail-Sicherheitslösung

Beispiele von Unternehmen wie Canon BPS und Mailchimp, die Opfer von Phishing-Angriffen wurden, zeigen, dass es immer wieder zu Fehlern kommt, unabhängig davon, wie groß ein Unternehmen ist oder wie viele Ressourcen es hat. Da böswillige Akteure bei ihren Phishing-Versuchen Social Engineering einsetzen und oft keinen erkennbaren bösartigen Inhalt haben, können diese hochgradig personalisierten, kleinvolumigen und gezielten Angriffe die meisten aktuellen Sicherheitskontrollen leicht umgehen. Um VEC zu verhindern, reichen herkömmliche E-Mail-Sicherheitslösungen nicht mehr aus.

Maschinenintelligente E-Mail-Sicherheitslösungen wie xorlab Active Threat Defense (ATD) können ihre Bedrohungserkennungs-Engine automatisch auf das Verhalten jeder Organisation abstimmen, um Phishing und andere aufkommende Cyber-Bedrohungen auf den ersten Blick zu erkennen und zu stoppen. Diese Lösungen verstehen und lernen aus dem lokalen Kontext, den Kommunikationsbeziehungen und dem Verhalten innerhalb einer Organisation und können alles erkennen, was von der Norm abweicht. Durch die Analyse der Angriffsfläche jeder E-Mail, die Bewertung jeder Beziehung (von Person zu Person, von Person zu Organisation und von Organisation zu Organisation) und das Verständnis menschlicher Kommunikationsmuster kann ATD proaktiv Zero-Day-Phishing-Angriffe abwehren, die durch die traditionelle E-Mail-Abwehr hindurchgehen.

Mit der richtigen Kombination aus Technologie, bewährten Sicherheitspraktiken und Sensibilisierungsschulungen können Sicherheitsverantwortliche das Risiko von Angriffen auf die Lieferkette mindern.

Wenn Sie erfahren möchten, wie die maschinenintelligente E-Mail-Sicherheitslösung von xorlab Ihr Unternehmen vor Angriffen auf die Lieferkette schützen kann, fordern Sie noch heute eine Demo an.