Wie schützt man Unternehmen vor Ransomware Angriffen?

Ransomware-Angriffe, die heute zu den häufigsten Cyber-Bedrohungen gehören, werden immer schwerer und raffinierter. Im Jahr 2021 verzeichnete SonicWall einen Anstieg der weltweiten Ransomware-Angriffe um 148 %, so dass die Gesamtzahl auf 495 Millionen stieg. Diese Zahlen machen das vergangene Jahr zum schlimmsten, das das Unternehmen je verzeichnet hat.

Um sich vor Ransomware-Angriffen zu schützen, sollten sich Unternehmen zunächst auf die Prävention und die Entwicklung und Umsetzung der richtigen Strategien zur Abwehr konzentrieren. Dazu gehört es, die Grundlagen der Angriffe, die häufigsten Angriffsvektoren und die Erfolgsfaktoren von Ransomware-Angriffen zu verstehen. Die Analyse von weltweit bekannten Beispielen aus der eigenen Branche und von außerhalb ist ebenfalls eine hervorragende Möglichkeit, sich auf potenzielle Bedrohungen vorzubereiten.

Wie Ransomware-Angriffe funktionieren

Es gibt verschiedene Arten von Ransomware-Angriffen, jeder mit seinen spezifischen Details. Es gibt zwar keinen einheitlichen Ansatz, den die Angreifer verwenden, aber in den meisten Fällen gibt es drei Schlüsselphasen.

Phase 1: Infektion und Verteilung

Die erste Phase eines Ransomware-Angriffs beginnt mit dem Zugriff auf das Netzwerk eines Unternehmens. Dies kann auf verschiedene Weise geschehen, wobei Phishing-E-Mails die wichtigste Methode sind. In diesem Fall versenden Cyberkriminelle bösartige E-Mails mit Links oder Anhängen, die, sobald sie aufgerufen werden, die Malware auf die Terminals der Opfer herunterladen und ausführen. Es genügt ein fahrlässiger Klick, um aus dem zaghaften Versuch einen kostspieligen Einbruch zu machen.

Eine weitere Möglichkeit, die Systeme eines Unternehmens zu infizieren, ist die Ausnutzung des Remote-Desktop-Protokolls, vor allem in der heutigen Arbeitswelt, in der man von zu Hause aus arbeitet. Dazu müssen die Angreifer nur die Anmeldedaten des Ziels stehlen oder erraten. Dies ist besonders einfach, wenn potenzielle Opfer ihre Passwörter für mehrere Konten wiederverwenden oder eines der schwachen Passwörter verwenden, die Angreifer kennen (z. B. 123456789, 123456, password123 usw.).

Sobald die Cyberkriminellen die richtige Kombination aus ID und Passwort herausgefunden haben, können sie per Fernzugriff auf den Computer des Benutzers zugreifen und die Malware herunterladen, auf dem Terminal ausführen und im gesamten Unternehmen verbreiten.

Andere Versuche können die Ausnutzung bestimmter Softwareschwachstellen beinhalten. Ein bekanntes Beispiel hierfür ist die Ausnutzung des Eternal Blue Exploits durch die Ransomware WannaCry, einer Software-Schwachstelle im Server Message Block (SMB) Version 1 (SMBv1)-Protokoll von Microsoft Windows-Betriebssystemen (OS). Der Exploit ermöglichte es den Angreifern, beliebigen Code auszuführen und ein System durch speziell gestaltete Pakete zu übernehmen.

Um erfolgreich zu sein, kombinieren die meisten Cyber-Kriminellen mehrere Wege, um Netzwerke zu infizieren.

Phase 2: Datenverschlüsselung

Sobald sich die Angreifer Zugang zum Netzwerk verschafft haben, ist es an der Zeit, die zweite Phase einzuleiten: die Datenverschlüsselung. Das bedeutet, dass die Malware die zugänglichen Dateien mit einem Schlüssel verschlüsselt, den nur der Angreifer kennt. Die verschlüsselten Dateien ersetzen die alten Originaldateien, und in einigen Fällen werden auch Backups und Schattenkopien gelöscht. Mit diesem Ansatz sorgen die Cyberkriminellen dafür, dass die Wiederherstellung von Daten für Unternehmen noch komplizierter wird.

Phase 3: Lösegeldforderung

Nachdem die Cyberkriminellen die Dateien verschlüsselt haben, ist es an der Zeit, dass sie ihre Forderungen stellen. Dies kann auf unterschiedliche Weise geschehen, je nachdem, wie die Täter vorgehen. Eine der gängigsten Methoden ist das Ändern des Computerhintergrunds in eine Lösegeldforderung, die dem Opfer anbietet, den Schlüssel für den Zugriff auf seine Dateien im Austausch für Kryptowährung zu erhalten. Eine andere Möglichkeit wäre, den verschlüsselten Verzeichnissen Textdateien hinzuzufügen, so dass die Benutzer beim Öffnen dieser Dateien die Lösegeldnachricht erhalten.

Wenn das Unternehmen das Lösegeld bezahlt, kann der Cyberkriminelle eine Kopie des Verschlüsselungsschlüssels oder des privaten Schlüssels, der den symmetrischen Verschlüsselungsschlüssel schützt, sowie das Entschlüsselungsprogramm bereitstellen, mit dem die Opfer den Zugriff auf die ursprünglichen Dateien und das System wiederherstellen können. Alles, was zu diesem Zeitpunkt getan werden muss, ist die Eingabe der Informationen in das Programm.

Obwohl diese 3 Phasen bei allen Ransomware-Versuchen zu finden sind, gibt es Arten von Angriffen, die anders sind oder zusätzliche Maßnahmen beinhalten. Ein relevantes Beispiel ist Maze, die Ransomware, die vor der Datenverschlüsselung Dateiscans, Registrierungsinformationen und Datendiebstahl einsetzt.

Was sind die häufigsten Ransomware Angriffsarten?

Es gibt mehrere Möglichkeiten, wie ein Unternehmen verwundbar werden kann, wobei Cyber-Angreifer die folgenden drei bevorzugen.

1. E-Mail-Phishing

Der am häufigsten verwendete Angriffsvektor ist E-Mail-Phishing. In diesem Fall verwenden die Angreifer E-Mail-Listen, um bösartige Links an die Mitarbeiter eines Unternehmens zu senden. Dies mag wie ein erheblicher Aufwand erscheinen, ist aber durch Software-Automatisierung recht einfach geworden. Das Prinzip hinter dieser Strategie ist, dass nur eine Person auf den Link klicken muss, damit Cyberangreifer ein ganzes Unternehmen infiltrieren können.

Im Laufe der Entwicklung des Phishing haben die Täter mehrere effizientere Methoden entwickelt. Eine der beliebtesten ist Spear-Phishing, eine Variante, bei der Cyberkriminelle öffentliche Informationen über ihre Ziele nutzen und eine Beziehung zwischen dem Absender und dem Empfänger der E-Mail vortäuschen. Dies geschieht in der Regel durch die Nutzung von Informationen, die auf Konten in sozialen Medien wie LinkedIn verfügbar sind, um E-Mails zu erstellen, die Vertrauen erwecken und so die Wahrscheinlichkeit erhöhen, auf Links zu klicken oder Dateien herunterzuladen.

Eine andere Form des Spear-Phishing, das so genannte Whaling, auch bekannt als CEO-Betrug, richtet sich an leitende Angestellte, die Zugang zu Daten auf höherer Ebene haben. Diese Akteure sind in der Regel weniger geneigt, Fahrlässigkeit zu begehen, weshalb es wichtig ist, die Nachrichten so aussehen zu lassen, als kämen sie von einer vertrauenswürdigen Quelle.

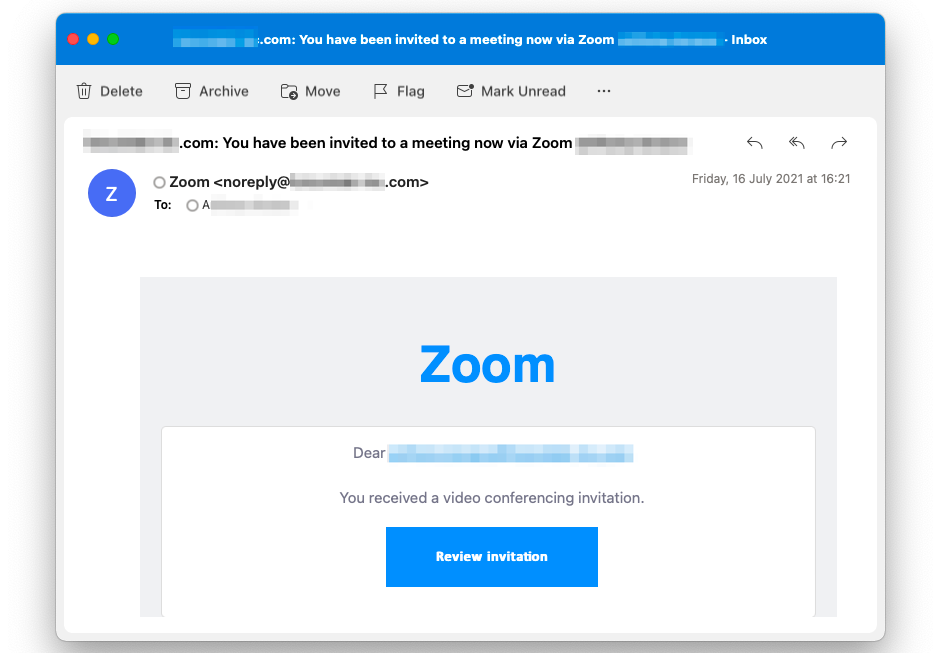

Anonymisierter Screenshot einer betrügerischen Zoom-Meeting-Einladung. (Quelle: xorlab)

Die wichtigsten Gründe, warum Mitarbeiter auf Spear Phishing hereinfallen

Bösewichte konzentrieren sich nicht nur auf die technische Seite von Angriffen, sondern auch auf emotionale Faktoren. Da sie das Vertrauen der Menschen ausnutzen müssen, verwenden sie Social-Engineering-Techniken, um E-Mails zu erstellen, die aus Unternehmenssicht sinnvoll sind und den gleichen Tonfall und das gleiche Format wie legitime Nachrichten haben. Dadurch wird die Skepsis der Opfer verringert und die Wahrscheinlichkeit eines erfolgreichen Spear-Phishing-Versuchs erhöht.

Um eine zusätzliche Emotionsebene hinzuzufügen, die zu schnellem Handeln anregt, verwenden bösartige Akteure auch Schlüsselwörter, die Dringlichkeit suggerieren sollen. Begriffe wie "sofortiges Handeln erforderlich", "dringend" und "überfällige Benachrichtigung" erregen nicht nur die Aufmerksamkeit des Empfängers, sondern senden auch eine solide Aufforderung zum Handeln, indem sie verlangen, dass etwas getan wird. Andere E-Mails nutzen die Schwächen und Wünsche der Menschen aus, indem sie Möglichkeiten präsentieren, die nicht real sind, wie z. B. der Gewinn eines Geschäfts, ein Bonus oder eine Beförderung.

Um noch einen Schritt weiter zu gehen und alle Zweifel für potenzielle Opfer auszuräumen, machen sich die Angreifer die Mühe, den Kommunikationsstil eines Unternehmens zu übernehmen und sich auf Arbeitsabläufe und Prozesse zu konzentrieren, an die die Mitarbeiter gewöhnt sind. Cyber-Angreifer studieren das Verhalten und die Korrespondenzmuster von Benutzern und replizieren Standard-E-Mails, die sich als Kollegen, Lieferanten oder Partner ausgeben.

Ein weiterer Grund, warum diese Versuche besonders erfolgreich sind, ist die Tatsache, dass die Mitarbeiter vor allem im Unternehmensumfeld schnelle Entscheidungen treffen müssen. Das Öffnen einer E-Mail zum Beispiel ist oft ein Automatismus, da die Benutzer täglich Dutzende oder sogar Hunderte von Nachrichten erhalten. Die Mitarbeiter prüfen Nachrichten, rufen Links auf und laden Anhänge herunter, während sie telefonieren oder Besprechungen planen. Bei so viel Multitasking ist es manchmal nur eine Frage der Zeit, bis jemand einen Fehler macht.

2. RDP-Kompromittierung (Remote Desktop Protocol)

Das Remote Desktop Protocol (RDP) ermöglicht es den Benutzern, von entfernten Standorten aus mit ihren Desktops zu interagieren, und bietet so den Mitarbeitern verschiedener Abteilungen ein hohes Maß an Komfort. Diese Lösung ermöglicht es ihnen, von zu Hause aus zu arbeiten und gleichzeitig ihre Aufgaben zu erledigen. Darüber hinaus ist es auch eine bevorzugte Wahl von IT-Fachleuten, die nur eine Fernverbindung benötigen, um auf den Computer einer anderen Person zuzugreifen, Probleme zu beheben, Updates zu installieren, usw.

Gleichzeitig bringt diese Art von Lösung einige Herausforderungen mit sich, da das Remote Desktop Protocol die Angriffsfläche einer Organisation vergrößert. RDP ist ein wichtiges Einfallstor für Angreifer.

RDP geht oft Hand in Hand mit Brute-Force-Angriffen, bei denen böswillige Akteure durch Ausprobieren Anmeldeinformationen erraten und auf Computer zugreifen. Eine weitere Taktik für den nicht autorisierten RDP-Zugang ist der Kauf von Anmeldedaten im Dark Web.

3. Software-Schwachstellen

Das Ersetzen veralteter Software oder das Aktualisieren vorhandener Tools ist in den meisten Unternehmen eine Herausforderung, da sich die Mitarbeiter oft gegen Veränderungen sträuben. Viele Unternehmen verwenden immer noch ungepatchte Softwareversionen. Diese Umgebungen eignen sich hervorragend für böswillige Akteure, da ungepatchte Schwachstellen Angriffen Tür und Tor öffnen, ohne dass irgendwelche Anmeldeinformationen erforderlich sind. Zero-Day-Schwachstellen können von böswilligen Akteuren ausgenutzt werden, um einen Angriff zu starten, bevor die potenziellen Opfer die Möglichkeit haben, Sicherheitsupdates zum Schutz davor anzuwenden.

Die Auswirkungen von Ransomware in verschiedenen Branchen

Gesundheitswesen

Organisationen des Gesundheitswesens haben Zugang zu sensiblen und persönlichen Patientendaten, die sie in ihren Systemen speichern. Diese Informationen sind besonders wertvoll und ermöglichen es böswilligen Tätern, höhere Lösegelder zu verlangen.

Darüber hinaus macht der allgemeine Druck, der in den letzten Jahren auf Gesundheitseinrichtungen ausgeübt wurde, diese zu einem äußerst attraktiven Ziel für Cyberkriminelle. Angesichts des massiven Bedarfs an schnellen Maßnahmen und Patientenunterstützung, der langen Arbeitszeiten und des allgemeinen Personalmangels könnten viele Mitarbeiter Cybersecurity-Verfahren übersehen. Fachkräfte im Gesundheitswesen sind in diesem Zusammenhang eher bereit, bösartige E-Mails zu öffnen oder auf falsche Links zu klicken.

Einer der bekanntesten und kostspieligsten Cyberangriffe im Gesundheitswesen ereignete sich im Jahr 2020, als bösartige Akteure auf die Datenbank von Universal Health Services (UHS) zugriffen. Die Organisation, die zu dieser Zeit über 90.000 Mitarbeiter und 3,5 Millionen Patienten in den USA und Großbritannien hatte, wurde von der Ransomware Ryuk heimgesucht. Aufgrund des Angriffs konnte UHS einen Monat lang nicht in vollem Umfang arbeiten, da es mit der hohen Anzahl von Patienten nicht Schritt halten konnte. Die Rechnungsstellung verzögerte sich, die Systeme mussten wiederhergestellt werden, und es wurden zusätzliche Mitarbeiter zur Unterstützung hinzugezogen. Der gesamte Vorfall kostete das Unternehmen rund 67 Millionen Dollar.

Produktion / Fertigung

Die Zahlen von NTT 2021 zeigen einen Anstieg von 300 % bei Ransomware, die auf Unternehmen des verarbeitenden Gewerbes abzielt, wodurch die Branche am anfälligsten für derartige Angriffe ist. Ein Beispiel ist Norsk Hydro, der norwegische Aluminiumhersteller, der in 40 Ländern weltweit tätig ist und Opfer eines LockerGoga-Ransomware-Angriffs wurde. Infolge des Vorfalls wurde der Betrieb des Unternehmens lahmgelegt, und ein Teil der 35.000 Mitarbeiter und 22.000 Geräte wurden außer Betrieb gesetzt. Der gesamte Angriff kostete das Unternehmen über 38 Millionen Dollar an direkten und indirekten Verlusten.

Es gibt zwei Hauptaspekte, die Cyberkriminelle zu Fertigungsunternehmen locken:

- Eine beträchtliche Anzahl von IoT-Geräten und spezialisierten Anlagen wird durch Software verwaltet. Diese schaffen eine breite Angriffsfläche.

- Pandemische Arbeitsbedingungen und begrenzte Sicherheitsströme machen Fabriken zu leichten Zielen für Cyberkriminelle.

Telekommunikation

Telekommunikationsunternehmen sind besonders anfällig für Angriffe, da sie wichtige Dienste anbieten, auf die Verbraucher und die Gesellschaft im Allgemeinen großen Wert legen. Die modernen Arbeitsumgebungen und Lebensstile scheinen von Mobilfunkdiensten und Internetverbindungen abzuhängen, so dass jeder Versuch, diese zu manipulieren, zu erheblichen Störungen führen würde. Cyberkriminelle wissen das und nutzen die Situation aus, um einige der größten Lösegelder der Geschichte zu erpressen.

Ein weiterer Aspekt, der das Interesse von Angreifern an Telekommunikationsunternehmen erhöht, ist die Fülle an personenbezogenen Daten, mit denen sie interagieren und die sie manchmal speichern. Beispiele hierfür sind Namen, Telefonnummern, E-Mail-Adressen, Passwörter für vom Unternehmen betriebene Plattformen, Zahlungsinformationen usw.

Ein bemerkenswerter Angriff galt Orange, dem viertgrößten Telekommunikationsbetreiber Europas. Im Jahr 2020 wurde das Unternehmen Opfer des Nefilim-Angriffs, der böswilligen Tätern Zugang zu sensiblen Daten über die Firmenkunden und Endbenutzer des Unternehmens verschaffte. Um die Vertreter des Unternehmens unter Druck zu setzen, ihre Forderungen zu akzeptieren, veröffentlichten die Cyberkriminellen einige der durch den Einbruch erlangten Daten im Internet und gaben Informationen über Orange und ihre Kunden preis. Von dem Vorfall waren mehrere Dritte betroffen, darunter die Fluggesellschaft ATR, deren Flugzeugpläne an die Öffentlichkeit gelangten.

Neben den finanziellen Verlusten musste Orange auch einen Reputationsschaden hinnehmen, da das Unternehmen sein Vertrauenskapital bei den Unternehmen wieder aufbauen musste.

Finanzdienstleistungen

Auch Unternehmen, die Finanzdienstleistungen anbieten, sind aus mehreren Gründen attraktive Ziele für Ransomware-Angriffe:

- Höheres Potenzial für Auszahlungen

Unternehmen im Finanzbereich haben strenge Know-Your-Customer-Prozesse (KYC), was bedeutet, dass sie mit großen Datenmengen über ihre Firmen- und Privatkunden, Partner und Mitarbeiter arbeiten. Dies ist für bösartige Akteure äußerst attraktiv, die doppelte Erpressungsangriffe durchführen, bei denen sie Daten stehlen und wichtige Systeme verschlüsseln. Da Finanzinstitute ohne Vertrauen nicht existieren können, erhöht dieser Ansatz die Chancen der Angreifer auf saftige Lösegelder.

- Größere Angriffsflächen

Mit dem Aufkommen von künstlicher Intelligenz, Cloud-Technologien und Datenanalyse verwandeln sich Finanzunternehmen allmählich in Fintech-Unternehmen. Die Digitalisierung ist nicht mehr nur eine Ebene, sondern eine starke Säule, auf die diese Institute ihre Strategien stützen. In diesem Zusammenhang wird die Angriffsfläche immer größer.

Um ihren Kunden sofortige Transaktionen, benutzerfreundliche Schnittstellen und reibungslose Abläufe bieten zu können, verändern Finanzunternehmen ihre digitalen Infrastrukturen, sammeln mehr Daten und teilen all diese Informationen mit Drittanbietern. Dies macht die Unternehmen der Branche anfällig für Angriffe auf ihre Systeme und Anbieter.

- Schwierigkeiten bei der Sicherung digitaler Vermögenswerte

Finanzunternehmen müssen ihre Systeme ständig aktualisieren, um mit den Anforderungen der Branche und der Verbraucher Schritt zu halten. Dies setzt das Unternehmen und seine Mitarbeiter unter Druck, die in Bezug auf die Nutzung und die Herausforderungen geschult werden müssen.

Beim Devisenhandelsunternehmen Travelex begann alles mit den Sicherheitslücken im Pulse Secure VPN-Server, deren Behebung Monate dauerte. Dies bot Angreifern mehrere Möglichkeiten, Sodinokibi (oder REvil) einzusetzen, ein Ransomware-as-a-Service (RaaS)-Modell, das auf ihre Windows-Systeme abzielte. Die Gruppe verschlüsselte wichtige Unternehmensdateien, so dass die Travelex-Websites in 20 Ländern offline gingen.

Das Unternehmen, das stündlich mehr als 5.000 Transaktionen abwickelt, ließ seine Mitarbeiter Aufgaben manuell erledigen. Außerdem konnten seine globalen Bankpartner, zu denen weltweit bekannte Marken wie HSBC, Tesco und Barclays gehören, keine Fremdwährungstransaktionen durchführen. Die Gruppe von Cyberkriminellen forderte ein Lösegeld von 6 Millionen Dollar.

Regierungung / Verwaltung

Regierungseinrichtungen auf der ganzen Welt sind einem hohen Risiko für Ransomware-Angriffe ausgesetzt. Im Jahr 2020 verzeichneten Organisationen der US-Regierung Wiederherstellungskosten und Ausfallzeiten in Höhe von fast 19 Milliarden US-Dollar. Im Jahr 2021 folgten 79 Angriffe auf amerikanische Einrichtungen, von denen über 70 Millionen Bürger betroffen waren.

In diesem Zusammenhang müssen die Regierungen das Risiko verstehen und wissen, warum sie so interessante Ziele sind.

Die wichtigsten Gründe, warum Regierungen Ziel von Ransomware sind

Wertvolle, streng geheime Informationen

Das Interesse von Cyberkriminellen an staatlichen Informationen ist wesentlich umfangreicher und vielfältiger. Das liegt daran, dass staatliche Einrichtungen über Daten zu verschiedenen Schlüsselelementen verfügen:

- Bürger, Einwohner und Reisende;

- Militärische Strategien und Aktivitäten;

- Terroristische Gruppen, potenzielle Terroristen, Kriminelle usw.

- Verdeckte Ermittler;

- Außenpolitik und Fragen der nationalen Sicherheit.

Böswillige Akteure haben es auf Regierungsdaten abgesehen, weil sie diese an Nationalstaaten zu nachrichtendienstlichen Zwecken, an politische Parteien, Aktivisten oder andere Cyberkriminelle mit ihren eigenen Plänen und Aufgaben verkaufen können. Natürlich können einige Akteure Regierungen zur Rechenschaft ziehen und im Gegenzug für ihre Daten und ihren Systemzugang Zahlungen verlangen.

Umfangreiche Angriffsfläche

Regierungen haben bis zu Millionen von Mitarbeitern, die an ihren Projekten arbeiten, viele E-Mails und Terminals, Cloud-Anwendungen, Server und Anmeldedaten, die von Cyberangreifern ausgenutzt werden können. Böswillige Akteure können in Systeme eindringen und deren Sicherheit gefährden, indem sie nur auf eine einzige Stelle zugreifen.

Darüber hinaus erhöhen Altsysteme, die immer noch auf staatlicher Ebene betrieben werden, und Risiken von Dritten, die von Partnern und Anbietern ausgehen, die Erfolgsaussichten von Angriffen auf die Cybersicherheit.

Kritische Infrastrukturen

Regionale und lokale Einrichtungen betreiben kritische Dienste und Infrastrukturen wie Eisenbahn, Verkehr, Stromversorgung, Kommunikation usw. Die Unterbrechung solcher kritischen Systeme hätte tiefgreifende Auswirkungen auf das Leben der Menschen und die lokale Wirtschaft. Dies ist ein weiterer Grund, warum Cyberkriminelle es auf staatliche Einrichtungen abgesehen haben.

Warum sind Ransomware-Angriffe so erfolgreich?

Das Ransomware-as-a-Service-Modell

Ähnlich wie bei Software-as-a-Service (SaaS) müssen Nutzer bei Ransomware-as-a-Service (RaaS) für den Zugang zu bestimmten Tools und Diensten zahlen, die von spezialisierten Parteien bereitgestellt werden. Auf diese Weise können die Partner Angriffe starten, ohne die Software selbst zu besitzen oder zu entwickeln. So haben sie mehr Zeit, sich auf die Auswahl ihrer Ziele, die Verbreitung der Malware und den Druck auf die Opfer zu konzentrieren.

RaaS arbeitet auf der Grundlage monatlicher Gebühren oder verlangt eine Provision des Gewinns für jeden Cyberangriff. Die finanziellen Bedingungen sind in der Lizenzvereinbarung aufgeführt. Nachdem der Partner alle Bedingungen akzeptiert hat, erhält er Zugang zur Software und zu den Onboarding-Informationen.

Zu den weltweit führenden RaaS-Organisationen gehören:

- DarkSide/BlackCat/ALPHV

DarkSide verwendet Phishing-E-Mails mit eingebetteten Links und bösartigen Anhängen, um Daten zu exfiltrieren. Nach einem Angriff auf die U.S. Colonial Pipeline, der weltweit für Schlagzeilen sorgte, verschwand die Organisation, ihre Server wurden beschlagnahmt und ihre Kryptoguthaben wurden geleert.

DarkSide soll sich in BlackCat/ALPHV umbenannt haben, eine Gruppe, die von vielen ihrer ehemaligen Entwickler gebildet wurde. Die neue cyberkriminelle Gruppe hat einen ausgefeilteren Ansatz für Ransomware. Sie setzen mehrere Verschlüsselungsstrategien ein, verbreiten sich zwischen Terminals, zerstören virtuelle Maschinen und ergreifen Maßnahmen, um sicherzustellen, dass eine Wiederherstellung nicht möglich ist.

- REvil/Sodinokibi

REvil nutzt Phishing, Brute-Force-Angriffe und Server-Exploits, um Daten abzufangen und zu verschlüsseln. Darüber hinaus betreibt die Gruppe auch eine Leak-Site, auf der Partner Daten veröffentlichen können, um die Opfer zu höheren Auszahlungen und schnelleren Zahlungen zu bewegen.

REvil unterscheidet sich von ähnlichen RaaS-Organisationen durch die extrem gut durchdachten Funktionen, die es Cyberkriminellen ermöglichen, ihre Privilegien auszuweiten. Darüber hinaus verwendet die Lösung der Gruppe ein System, das Computer in den abgesicherten Modus von Windows versetzt und wichtige Dokumente und Dateien verschlüsselt.

- Conti

Conti nutzt eine Vielzahl von Angriffsvektoren, darunter gestohlene oder geknackte RDP-Zugangsdaten (Remote Desktop Protocol), Phishing-E-Mails und Software-Schwachstellen. Es verschlüsselt Informationen mit einem einzigartigen AES-256-Schlüssel pro Datei. Dieses RaaS-Modell hat sich zu einer Top-Präferenz für Cyberkriminelle entwickelt und ihnen geholfen, mehrere Millionen Dollar von über 400 Unternehmen zu erpressen.

- LockBit

LockBit verwendet in seiner neuesten Version, LockBit 2.0, eine doppelte Erpressungstechnik. Die Lösung nutzt Gruppenrichtlinien von Active Directory (AD), um Geräte in Windows-Domänen zu verschlüsseln. Darüber hinaus verfügt die Gruppe über ein Dark-Web-Verzeichnis, in dem die Partner ihre Opfer und die verbleibende Zeit bis zur Veröffentlichung ihrer Daten auflisten können.

- Maze/Egregor

Maze war lange Zeit ein Innovator im RaaS-Ökosystem und entwickelte spezielle Lecks und doppelte Erpressungstaktiken, die später von anderen Unternehmen übernommen wurden.

Im Jahr 2020 benannte sich die Gruppe in Egregor um und wählte einen neuen Ansatz, der dem von Conti ähnelt. Ihre Mitglieder verwenden Phishing-E-Mails mit bösartigen Dokumenten, die den Qakbot-Wurm enthalten. Um robustere Initiativen zu gewährleisten, verdoppeln sie diese mit RDP-Ansätzen.

Doppelte oder dreifache Erpressungs-Angriffe

Um ihre Erfolgsaussichten zu erhöhen, setzen die Cyberkriminellen auch doppelte und dreifache Erpressungstechniken ein.

Bei Ransomware mit doppelter Erpressung beginnen die Angreifer mit der Exfiltrierung und Verschlüsselung wertvoller Unternehmensdaten. Anschließend nutzen sie die gesammelten Informationen, um die Opfer zu erpressen und unter Druck zu setzen, damit sie das Lösegeld zahlen.

Obwohl die Vereinbarung zwischen Opfern und Angreifern lautet, dass nach Zahlung des Lösegelds alle Spuren des Angriffs von den Servern der Cyberkriminellen gelöscht werden, gab es Fälle, die das Gegenteil bewiesen. Die Ransomware-Gruppe Conti ist beispielsweise dafür bekannt, dass sie Daten durchsickern lässt, nachdem ihre Opfer Lösegeld gezahlt haben.

Ein Ransomware-Angriff mit dreifacher Erpressung geht sogar noch weiter und betrifft auch Dritte oder Partner. Bösewichte fordern Zahlungen von anderen Parteien, in der Regel den eigentlichen Eigentümern der sensiblen Daten, um zusätzliche Einkommensströme zu generieren.

Im Jahr 2020 wurde beispielsweise das finnische Zentrum für psychische Gesundheit Vastaamo von einem dreifachen Ransomware-Angriff mit Erpressung betroffen. Die Cyberkriminellen erpressten nicht nur die Vertreter des Zentrums, sondern auch ihre Patienten, indem sie ihnen drohten, ihre Krankenakten zur Verfügung zu stellen und somit äußerst private Informationen weiterzugeben.

Wie man sich vor Ransomware-Angriffen schützt

1. E-Mail-Authentifizierungstechniken

Durch den Einsatz von E-Mail-Authentifizierungstechniken können Sicherheitsteams ihre Organisationen besser vor Ransomware-Angriffen schützen. Die gängigsten Kontrollmechanismen sind SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) und DMARC (Domain-based Message Authentication, Reporting, and Conformance).

SPF (Sender Policy Framework)

SPF filtert E-Mails auf der Grundlage ihrer Quellen. Mithilfe von DNS-Einträgen legt das Sender Policy Framework fest, welche Domänen vertrauenswürdig sind und lehnt daher E-Mails aus nicht vertrauenswürdigen Quellen ab.

DKIM (DomainKeys Identified Mail)

Dank der Public-Private-Key-Kryptografie prüft DKIM eingehende E-Mails und ihre Domänen und stoppt Nachrichten, die unrechtmäßig zu sein scheinen.

DMARC (Domain-based Message Authentication, Reporting, and Conformance)

DMARC vereinigt die Vorteile von SPF und DKIM. Diese Technik identifiziert betrügerische E-Mails. Darüber hinaus definiert es die Richtlinien und Schritte, die Unternehmen umsetzen müssen, wenn verdächtige E-Mails entdeckt werden. Mit Domain-based Message Authentication, Reporting, and Conformance können Organisationen wissen, welche Infrastruktur der E-Mail-Absender verwendet und ob die Nachricht akzeptiert, ignoriert, in Quarantäne gestellt oder zurückgewiesen werden soll.

2. Intelligente E-Mail-Sicherheit durch Machine Learning

Heutzutage spielt die maschinelle Intelligenz eine entscheidende Rolle in der Cybersicherheitsstrategie. Intelligente E-Mail-Sicherheitslösungen lernen aus den gesamten E-Mail-Aktivitäten innerhalb eines Unternehmens. Das bedeutet, dass sie verstehen, wer normalerweise wem in welchen Abständen E-Mails schickt, welche Arten von Nachrichten gesendet werden und was sie enthalten (Anhänge, Links usw.). E-Mails, die von der Norm abweichen, werden gekennzeichnet und gestoppt, noch bevor sie die Posteingänge der Mitarbeiter erreichen.

Diese Lösungen verstehen das menschliche Kommunikationsverhalten und die Beziehungen zwischen Menschen und können daher einen umfassenden Schutz gegen das gesamte Spektrum der E-Mail-Bedrohungen bieten. Sie können proaktiv Zero-Day-Phishing-Angriffe abwehren, die sozial motiviert sind und herkömmliche E-Mail-Abwehrsysteme überwinden.

3. Schulung des Sicherheitsbewusstseins

Tools und Technologien für die Cybersicherheit sind wichtig, aber sie können ein Unternehmen nur bis zu einem gewissen Grad schützen. Das Verhalten der Menschen, die Art und Weise, wie sie Risiken einschätzen, ihre Fähigkeit, verdächtige Aktivitäten zu erkennen, und die Art und Weise, wie sie darauf reagieren, sind für jedes Unternehmen, das sich selbst, seine Daten und seine Interessengruppen schützen will, von entscheidender Bedeutung.

An dieser Stelle sind Schulungen zum Sicherheitsbewusstsein erforderlich. Im Rahmen solcher Initiativen werden die Mitarbeiter über die Arten von Ransomware-Angriffen, gängige Phishing-Techniken, die Überprüfung bestimmter Nachrichten und die zu vermeidenden Risiken aufgeklärt.

Die Schulung des Sicherheitsbewusstseins erfolgt häufig durch die Organisation laufender Veranstaltungen, die Durchführung interner Initiativen oder die Versendung von Lehrmaterial, z. B. in Form von Unternehmens-Newslettern.

Es gibt mehrere Regeln, die für eine erfolgreiche Schulung des Sicherheitsbewusstseins sorgen:

- Es liegt in der Verantwortung des Unternehmens. Unternehmen müssen ihren Mitarbeitern Informationen zur Verfügung stellen, da sie die Verantwortung für die Speicherung von Kunden- und Partnerdaten tragen.

- Sie muss konsistent sein. Die Mitarbeiter müssen ständig daran erinnert werden, wie Cybersicherheit funktioniert, wie wichtig sie ist und welche Maßnahmen sie ergreifen müssen, um ihre Geräte und Konten zu schützen. Da Unternehmen immer wieder neue Mitarbeiter einstellen und Teams wechseln, sollte das Onboarding auch eine Cybersecurity-Komponente enthalten.

- Sie muss relevant sein und sich an verschiedene Personengruppen mit unterschiedlichen Informationen richten. So müssen beispielsweise Führungskräfte eingehender geschult werden, da sie bekannter und sichtbarer sind und die mit diesen Positionen verbundenen Risiken in der Regel höher sind.

Erfolgreiche Unternehmen halten sich an die oben genannten Regeln und gehen einen Schritt weiter, um das Verhalten ihrer Mitarbeiter zu verstehen. Sie simulieren häufig Phishing- oder Spear-Phishing-Angriffe, um zu sehen, wie die Benutzer darauf reagieren. Auf der Grundlage der Ergebnisse dieser Simulationen treffen sie organisatorische Entscheidungen und entwickeln und implementieren die erforderlichen Strategien. Außerdem bieten diese Initiativen ein hohes Maß an Transparenz, was bedeutet, dass bestimmte Mitarbeiter zusätzliche Unterstützung erhalten können.

4. Multi-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung (MFA) ist eine weitere wirksame Methode zum Schutz vor Ransomware. Mit MFA benötigen Angreifer mehr als nur Anmeldedaten, um auf ein bestimmtes Konto oder Netzwerk zuzugreifen. Die Multi-Faktor-Authentifizierung fügt dem Anmeldevorgang eine zusätzliche Schutzebene hinzu und wirkt wie ein Alarmsystem für Angreifer. Zu den verschiedenen Arten von MFA gehören:

Multi-Faktor-Authentifizierung auf der Grundlage von Telefon- oder E-Mail-Bestätigungen

Telefon- und E-Mail-basierte MFAs sind nicht narrensicher, aber sie bieten zusätzlichen Schutz. Das Problem ist, dass Angreifer, sobald sie Zugriff auf die E-Mail-Anmeldedaten haben, auch Zugriff auf den MFA-Code haben. Im Vergleich zu dieser Option ist die SMS-basierte MFA sicherer. Da die Angreifer jedoch das Klonen von SIM-Karten und die Neuausstellung von SIM-Karten nach vorgetäuschten Anfragen bei Anbietern beherrschen, müssen Unternehmen der Multi-Faktor-Authentifizierung besondere Aufmerksamkeit schenken.

Multi-Faktor-Authentifizierung auf der Grundlage von Authenticator-Apps

Google und Microsoft bieten Authenticator-Apps an, die in der Regel auf Mobiltelefonen installiert werden. Beim Versuch, sich bei einem Konto anzumelden, erhält der Nutzer über die App einen Code. Dieser Ansatz ist wesentlich sicherer als telefon- oder E-Mail-basierte MFA, kann aber dennoch von Angreifern mit gefälschten Anmelde-Websites kompromittiert werden.

Multi-Faktor-Authentifizierung auf der Grundlage von Hardware-Sicherheitsschlüsseln und biometrischen Merkmalen

Die Multi-Faktor-Authentifizierung auf der Grundlage von Hardware-Sicherheitsschlüsseln und biometrischen Daten ist die stärkste Form der MFA. Hardware-Sicherheitsschlüssel schützen vor Angriffen, indem sie die Kryptographie nutzen. Sie verifizieren die Identitäten der Benutzer und die URLs der Anmeldeseiten und bieten so die höchste Stufe der Identitätssicherheit.

5. Erweiterte Detektions- und Reaktionslösungen (XDR)

Das heutige Umfeld bietet vielen Mitarbeitern die Möglichkeit, flexibel und von jedem beliebigen Ort aus zu arbeiten. Dies stellt eine Herausforderung für die Cybersicherheit dar, da ungesicherte Remote-Desktop-Ports zu einem Einfallstor für Ransomware-Angriffe werden. Die Deaktivierung oder sorgfältige Kontrolle dieser Gateways verringert das Risiko, das mit der Kompromittierung von Geräten und seitlichen Bewegungen verbunden ist, die wichtige Angriffspunkte darstellen. Dies geschieht durch Cybersicherheitslösungen, die die Endpunktaktivitäten überwachen und eine zentrale Fernsteuerung gewährleisten.

Mit Endpoint Detection and Response (EDR)-Lösungen können Sicherheitsexperten kontinuierlich und in Echtzeit Endpunktdaten sammeln und automatisierte Analyse- und Reaktionsprinzipien anwenden, um Risiken zu minimieren. EDR-Tools weiten ihre Aktionen über die betroffenen Endpunkte hinaus aus, um die Angriffsfläche zu verringern, da sie ihre Maßnahmen auch auf jeden anfälligen Endpunkt ausweiten.

Extension Detection and Response (XDR) funktioniert ähnlich wie EDR, bietet jedoch mehr Unterstützung, die sich auf die Computerinfrastruktur erstreckt. XDR analysiert die Infrastruktur für den E-Mail-Versand und -Empfang, Server, Netzwerkgeräte, Cloud-Lösungen und Anwendungen, um Risiken zu erkennen und Bedrohungssignale zu aggregieren. Diese Warnungen werden entsprechend ihrer Risikostufe priorisiert.

Darüber hinaus nutzt XDR Bedrohungsdaten, um alle Verbindungen zwischen potenziellen Angriffen zu bewerten und so einen komplexeren Überblick über neu entstehende Bedrohungsvektoren zu erhalten.

Ransomware-Angriffe sind eine Herausforderung für Sicherheitsverantwortliche und Unternehmen weltweit. Branchen wie das Gesundheitswesen, die Fertigungsindustrie, die Telekommunikation und Finanzdienstleistungen gehören zwar zu den am häufigsten angegriffenen Branchen, aber jedes Unternehmen kann zum Ziel werden.

Um das Risiko zu mindern und die Angriffsfläche zu verringern, können Unternehmen Sicherheitslösungen mit maschineller Intelligenz, E-Mail-Authentifizierungstechniken, MFA und XDR einsetzen. Damit all diese Lösungen funktionieren und Ergebnisse liefern, müssen Unternehmen jedoch Ressourcen in die Information und Schulung ihrer Mitarbeiter durch Schulungen zum Thema Sicherheit investieren. Durch die Vorbereitung der Mitarbeiter und die Schärfung des Bewusstseins für Ransomware-Bedrohungen können Unternehmen die Erfolgsaussichten von Angreifern erheblich einschränken.

Wenn Sie erfahren möchten, wie xorlab Ihr Unternehmen vor Ransomware-Angriffen schützen kann, fordern Sie noch heute eine Demo an