Vom Chaos zur Kontrolle: Analyse von 24 E-Mail-Bombing-Angriffen

Am 13. November um genau 10:50 nahm Lars’ Tag eine unerwartete Wendung. Innerhalb von 63 Minuten erhielt er über 3.600 E-Mails von Newslettern und Diensten, die er nicht kannte. Der plötzliche Zustrom unerwünschter E-Mails störte seine Arbeit und löste in seinem Unternehmen Alarmstimmung aus. Was zunächst wie ein technischer Fehler aussah, eskalierte schnell zu einem ernsten Sicherheitsvorfall, der Lars und sein Team in eine hektische Suche nach Antworten versetzte. Lars (Name geändert) ist Geschäftsführer eines Fintech-Unternehmens und wurde Opfer eines E-Mail-Bombing-Angriffs. Solche Angriffe haben im Jahr 2024 stark an Bedeutung gewonnen und sind schwer zu bekämpfen.

In den vergangenen zwei Monaten haben wir 24 solcher Vorfälle in sechs Organisationen analysiert und dabei Muster und Erkenntnisse gewonnen, die erklären, wie diese Angriffe funktionieren und wie man sich davor schützen kann. Hier sind unsere Ergebnisse.

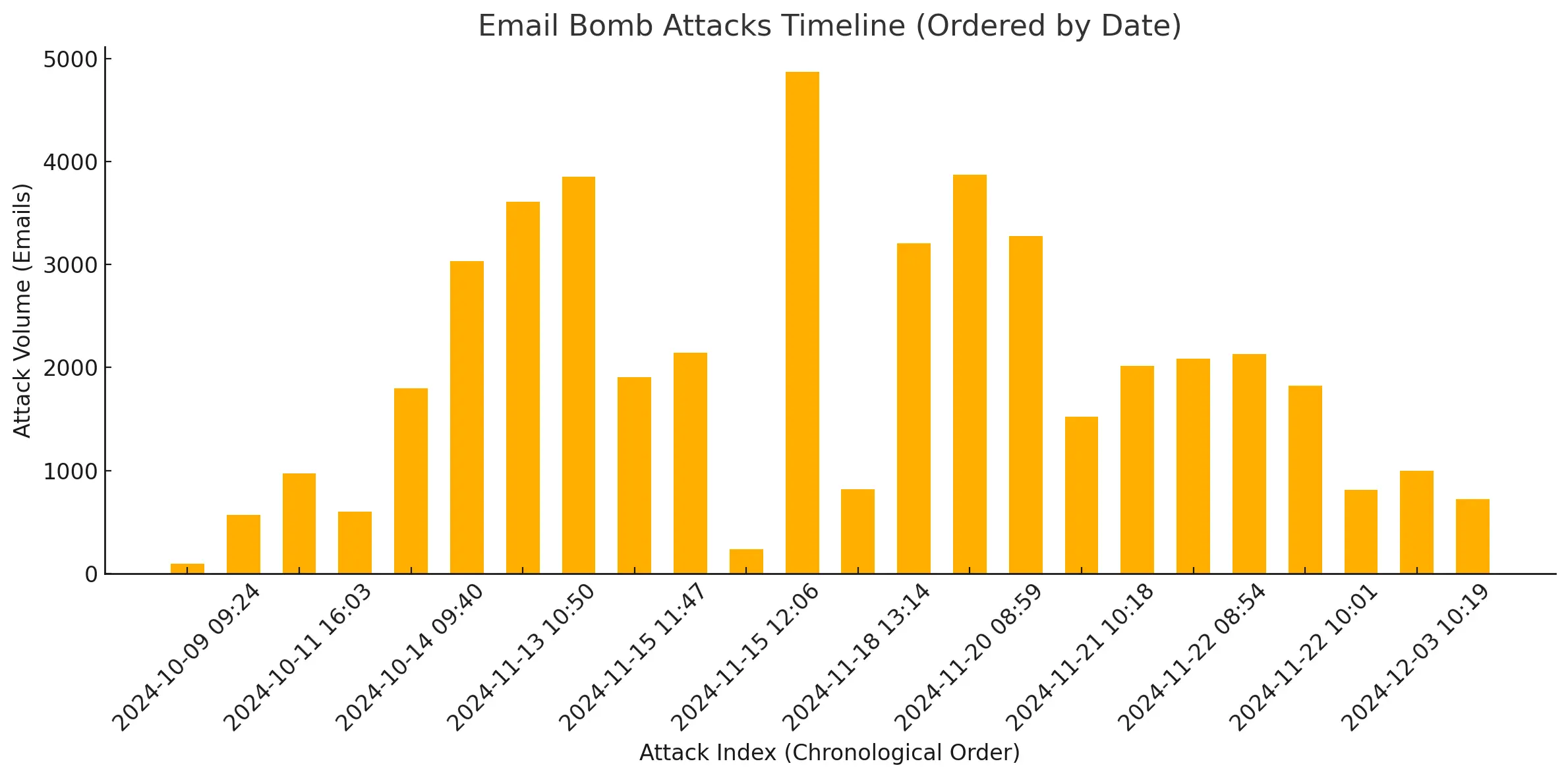

Zeitlicher Ablauf

Der erste Angriff in unserem Datensatz fand am 9. Oktober 2024 statt. Das Opfer erhielt lediglich 95 E-Mails innerhalb einer Stunde – ein Bruchteil der durchschnittlichen 1.957 E-Mails pro Bombing in unserem Datensatz. Das niedrige Volumen und die Tatsache, dass es sich um den ersten beobachteten Angriff handelt, deuten darauf hin, dass die Angreifer möglicherweise ihre Infrastruktur getestet haben, bevor sie ihre Kampagne skalierten. Ein ähnlicher Angriff mit geringem Volumen fand etwa zur Mitte der Kampagne am 15. November statt, was auf einen weiteren Test hinweisen könnte (oder vielleicht auf einen Versuch mit einem anderen Dienst, doch dazu später mehr).

Über einen Zeitraum von fast zwei Monaten zielten die E-Mail-Bombing-Angriffe auf 17 Personen in sechs verschiedenen Organisationen ab und führten zur Zustellung von fast 47.000 E-Mails. Der grösste Angriff in unserem Datensatz lieferte 4.847 E-Mails innerhalb von weniger als zwei Stunden, während der jüngste Angriff am 4. Dezember etwas mehr als eine Stunde dauerte und 719 Nachrichten zustellte. Warum es zwischen Mitte Oktober und Mitte November eine fast einmonatige Pause gab, bleibt bislang spekulativ.

Profile der Opfer

Die Angreifer nahmen unterschiedliche Branchen ins Visier, darunter Einzelhandel, Technologie und Fertigung, ohne ein klares Muster zu erkennen. Auffällig war jedoch, dass die betroffenen Personen in der Regel Rollen mit externer Sichtbarkeit innehatten – ihre E-Mail-Adressen waren vermutlich öffentlich zugänglich oder leicht zu erraten.

Interessanterweise wurden keine IT- oder IT-Sicherheitspersonen angegriffen, was auf eine gezielte Fokussierung auf weniger technisch versierte Mitarbeitende hindeutet. In den meisten Organisationen waren lediglich 0,1 % bis 1 % der Belegschaft betroffen. Wir vermuten, dass die Angreifer bewusst selektiv vorgingen, um volumenbasierte Sicherheitsgrenzen der E-Mail-Sicherheitssysteme ihrer Ziele nicht auszulösen.

Angriffsvarianten und Muster

Die E-Mail-Bombing-Angriffe in unserem Datensatz folgten konsistenten Mustern, zeigten jedoch auch Variationen in Dauer, Volumen und Taktik.

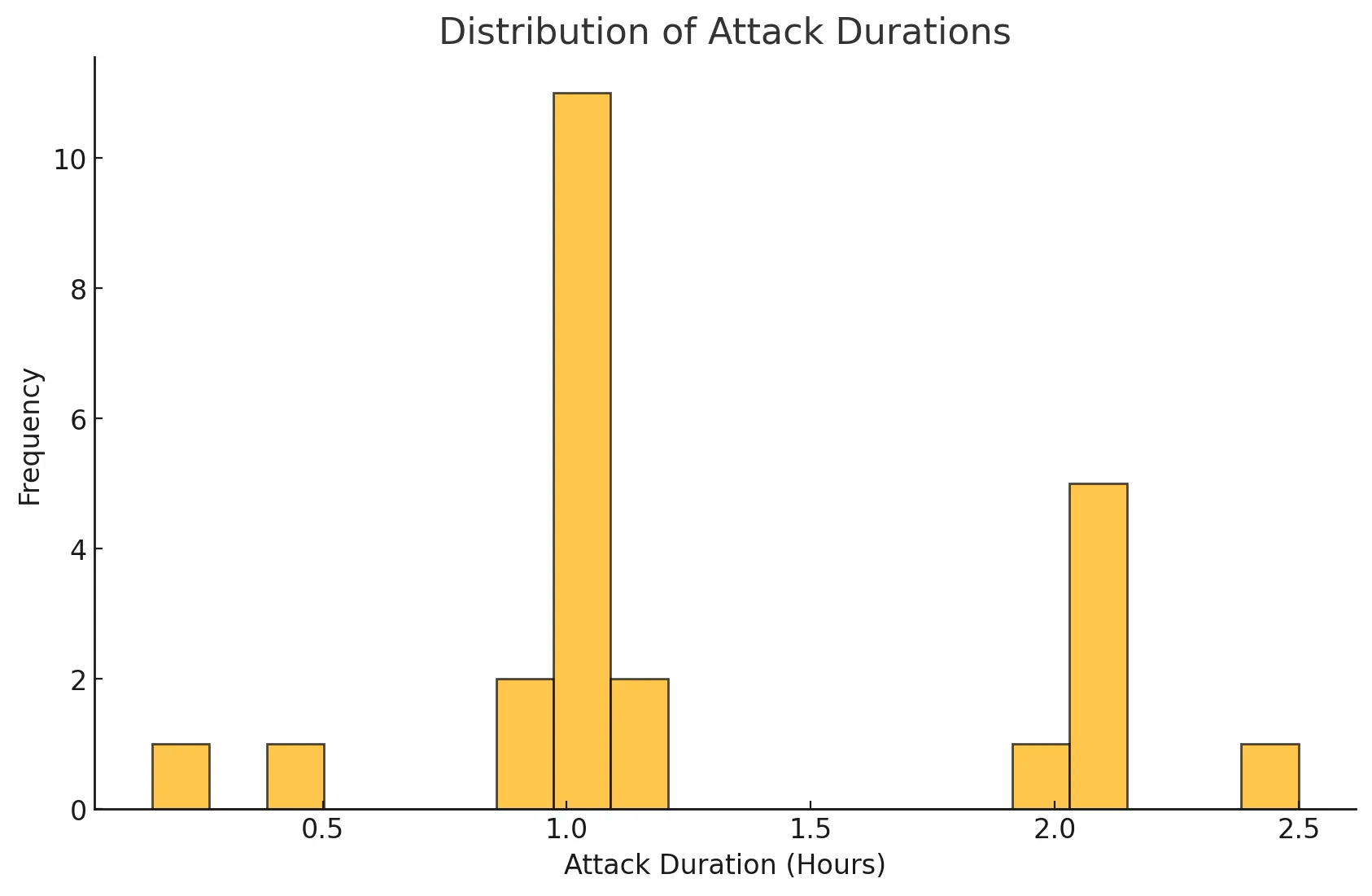

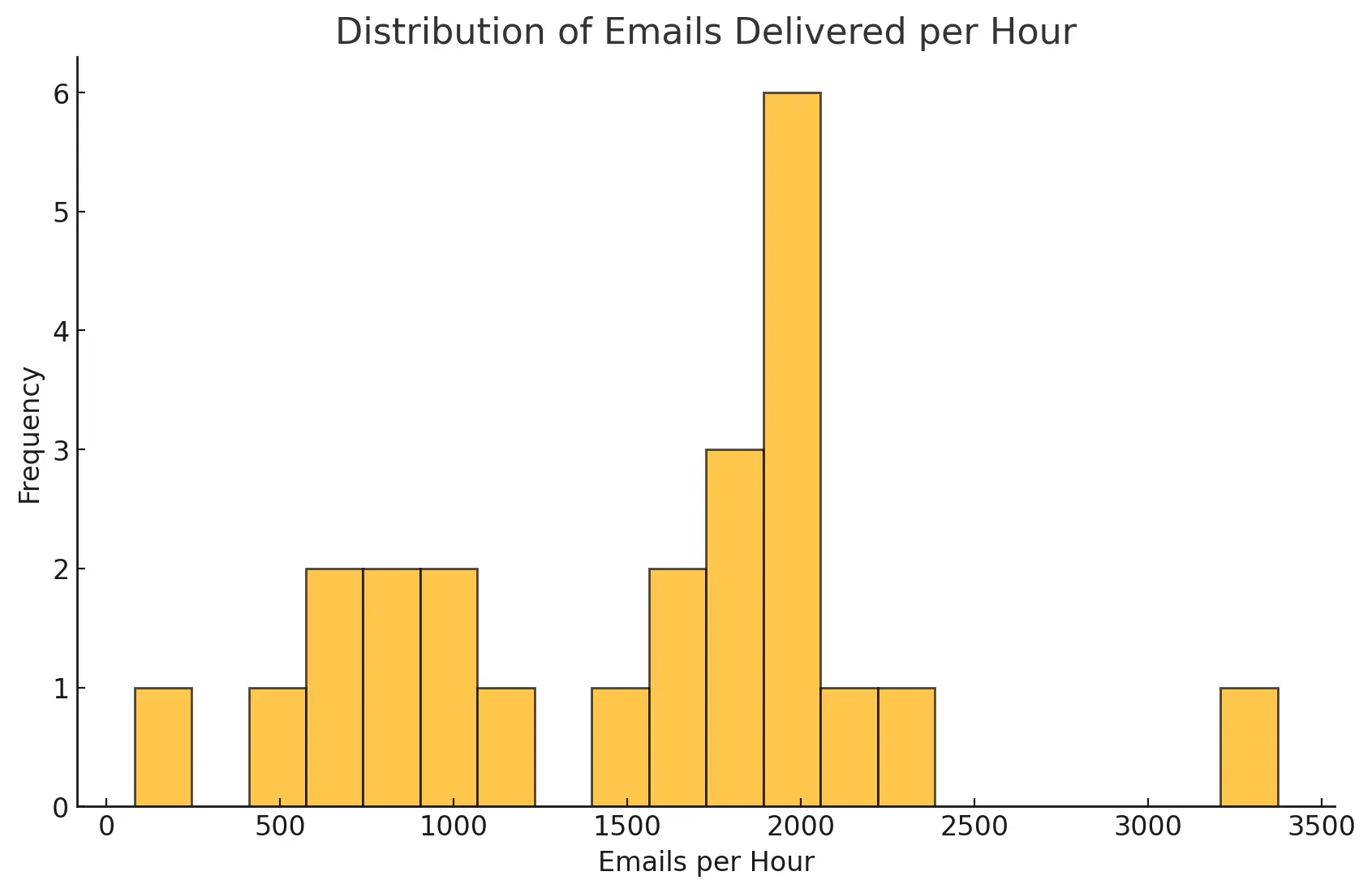

Umfang, Dauer und Häufigkeit

Die Bombing-Angriffe waren kurz, aber intensiv. Im Durchschnitt dauerten sie 1,3 Stunden. 15 Angriffe hielten sich um die Ein-Stunden-Marke, während sieben Angriffe zwei Stunden oder länger andauerten. Die Versandraten begannen im Oktober bei 600–1.000 E-Mails pro Stunde und stiegen im November auf über 2.000 E-Mails pro Stunde an.

Die Daten deuten darauf hin, dass diese Kampagnen als stündliche Dienstleistungen auf Untergrundforen verkauft werden. Die einmonatige Pause und der anschliessende Anstieg könnten zudem mit dem Relaunch eines bekannten E-Mail-Bombing-Dienstes zusammenhängen.

Der durchschnittliche Angriff lieferte 1.516 E-Mails pro Stunde. Das Minimum lag bei 81 und das Maximum bei 3.387 E-Mails pro Stunde. Die meisten Angriffe lieferten zwischen 900 und 2.000 E-Mails pro Stunde.

Die Opfer erlebten unterschiedliche Grade der Störung: 12 von ihnen wurden einmal angegriffen, drei wurden zweimal getroffen und zwei sahen sich drei separaten Angriffen ausgesetzt.

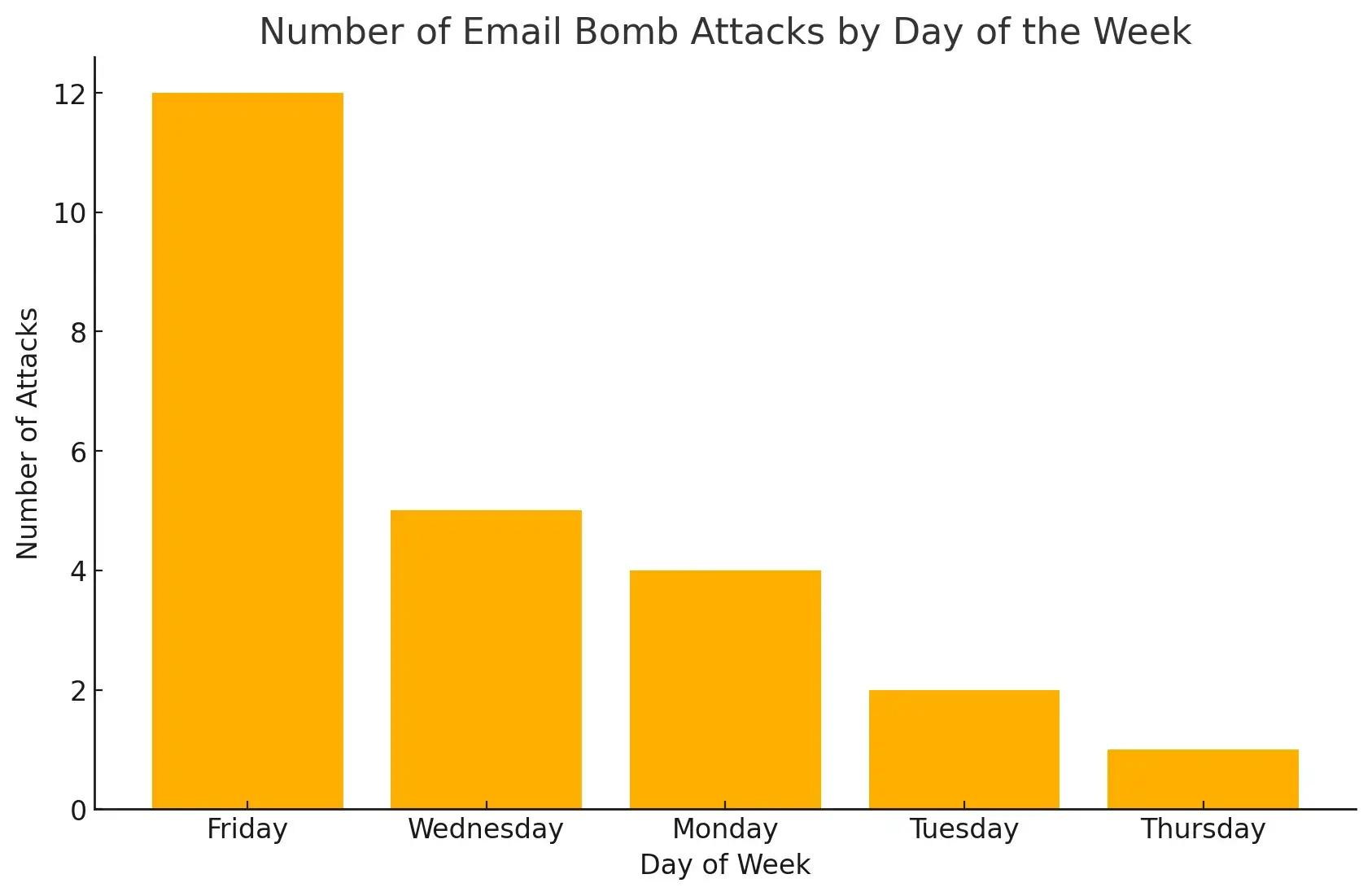

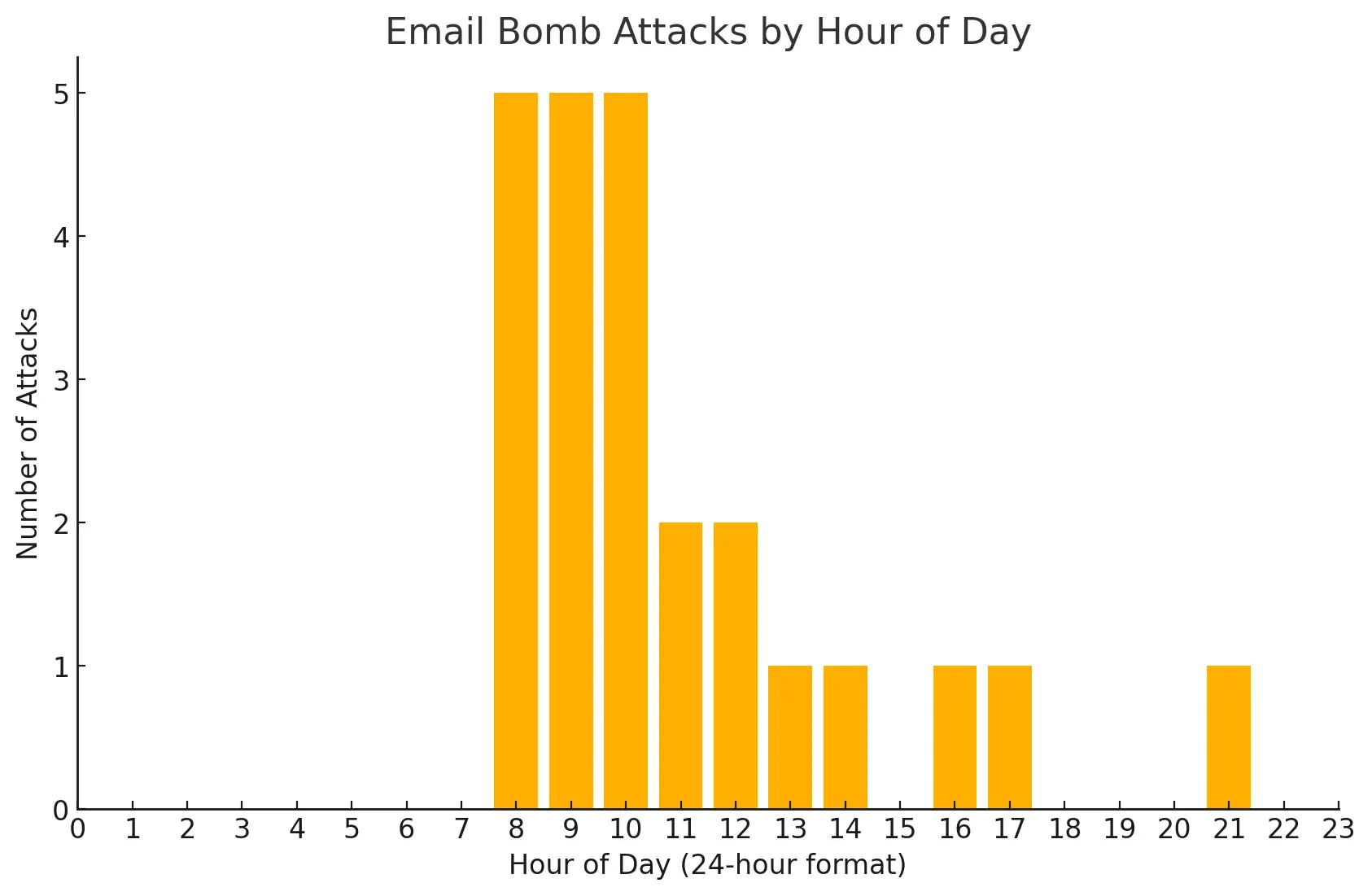

Zeitpunkt der Angriffe

Als Nächstes wollten wir verstehen, ob bestimmte Wochentage oder Tageszeiten häufiger für Angriffe gewählt wurden. Unsere Analyse zeigt, dass die Hälfte der Angriffe an Freitagen stattfand, vermutlich um die Störungen vor dem Wochenende zu maximieren. Angriffe an anderen Tagen waren deutlich seltener. Auffällig ist, dass an Samstagen und Sonntagen keine Angriffe beobachtet wurden, was mit den Betriebszeiten vieler Organisationen übereinstimmt.

Die Angriffe begannen am häufigsten im Zeitfenster zwischen 8:00 und 10:00 Uhr (jeweils 5 Angriffe pro Stunde), möglicherweise um die Opfer gleich zu Tagesbeginn zu überwältigen, wenn sie voraussichtlich ihren Posteingang überprüfen.

Art der E-Mails

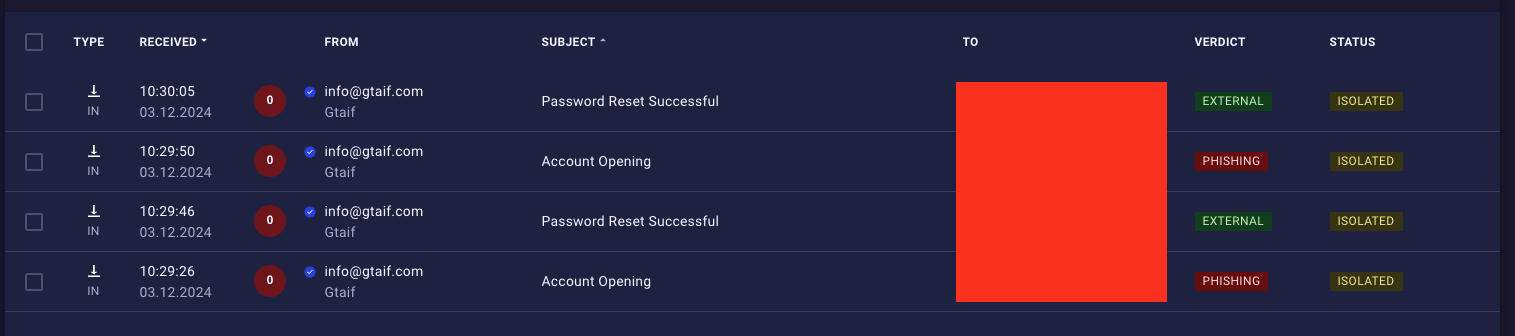

Rund 90 % der E-Mails in unserem Datensatz stammten von unpersönlichen Absenderadressen wie „noreply@“ oder „news@“, die häufig mit legitimen Newslettern verknüpft sind. In einigen Fällen nutzten die Angreifer legitime Dienste aus, um Benutzerkonten zu erstellen oder Passwörter zurückzusetzen, wodurch die Posteingänge der Opfer mit den daraufhin folgenden Benachrichtigungen geflutet wurden.

Diese Abhängigkeit von legitimen Diensten erschwert die Abwehrmassnahmen, da es schwierig ist, bösartige Aktivitäten von regulärem E-Mail-Verkehr zu unterscheiden.

Angreifer erstellen Benutzerkonten und setzen Passwörter zurück, um Posteingänge zu fluten. Screenshot aus der xorlab Email Security Lösung.

In einigen Fällen konnten wir die von der Kampagne erstellten Benutzerprofile aufdecken (dass einige Dienste diese Informationen öffentlich zugänglich machen, ist ein Thema für eine andere Diskussion). Offensichtlich ging es den Angreifern nur um die Gültigkeit der E-Mail-Adresse; darüber hinaus fanden wir keine weiteren persönlichen Identifikationsmerkmale.

Öffentlich zugängliches Mitgliederprofil eines der Opfer. Das Profil zeigt die E-Mail-Adresse (wir haben die Datei zum Schutz der/des Betroffenen bearbeitet).

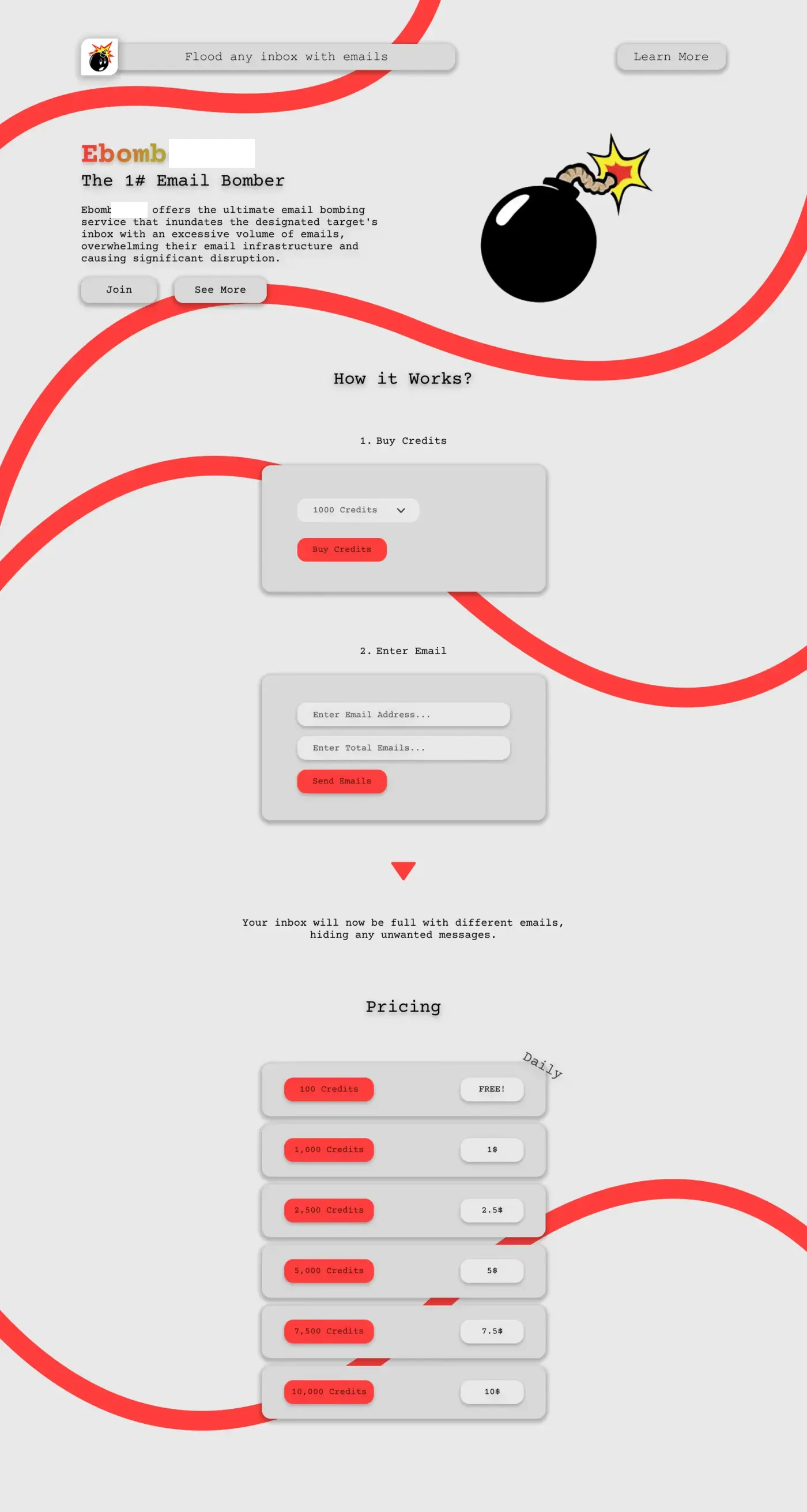

E-Mail-Bombing als Dienstleistung

Unsere Analyse legt nahe, dass diese Angriffe wahrscheinlich mit einem E-Mail-Bombing-für-Miete-Service in Verbindung stehen. Die Angriffe dauerten in der Regel etwa eine oder zwei Stunden. Die beiden Ausnahmen, die kürzer liefen, könnten auf Tests zu Beginn und in der Mitte der Kampagne hinweisen.

Es gibt zahlreiche E-Mail-Bombing-Dienste, und es ist nicht möglich, mit Sicherheit zu bestimmen, welcher bei diesen Angriffen verwendet wurde. Bei einer kurzen Suche in Dark-Web-Foren konnten wir jedoch einen Dienst finden, der 10.000 Credits für 10$ verkauft und es Angreifern ermöglicht, Ziel-Posteingänge mit bis zu 18 E-Mails pro Minute zu bombardieren.

Vielleicht zufällig wurde genau dieser Dienst am 16. Oktober, also in der Mitte der Kampagne, auf Version 5 aktualisiert. Dies könnte (rein spekulativ) erklären, warum wir Mitte November einen Anstieg des E-Mail-Volumens beobachtet haben und warum es zwischen Mitte Oktober und Mitte November eine Pause in der Aktivität gab.

Screenshot von der Website eines E-Mail-Bombing-Dienstes. Datei bearbeitet.

Mögliche Verbindung zu Black Basta

Während E-Mail-Bombing als Ablenkungsmanöver für Betrug oder Kontoübernahmen dienen kann, haben wir in diesen Angriffen keine Hinweise auf derartige böswillige Absichten gefunden. Das Hauptziel scheint vielmehr die reine Störung zu sein.

Berichte von Opfern deuten jedoch auf eine mögliche Verbindung zur Black Basta-Ransomware-Gruppe hin. Einige Personen wurden nach dem Angriff telefonisch oder über Teams von ihrem IT-Support kontaktiert – eine Taktik, die häufig vor der Verbreitung von Ransomware eingesetzt wird. In Kombination mit der zeitlichen Häufung der Angriffe an Freitagen passt dies zum bekannten Vorgehen von Black Basta.

Reagieren und Kontrolle zurückgewinnen

E-Mail-Bombing-Angriffe missbrauchen die E-Mail-Benachrichtigungsmechanismen legitimer Newsletter, Marktplätze und ähnlicher Dienste. Die E-Mails, die im Posteingang landen, sind nicht bösartig – sie enthalten weder Social-Engineering-Taktiken noch unseriöse Inhalte oder schädliche Links und Anhänge. Genau aus diesem Grund fällt es Sicherheitsteams und E-Mail-Administratoren schwer, das richtige Mittel zu finden. In einigen Fällen sind Betroffene sogar so weit gegangen, ihre E-Mail-Adressen zu ändern.

Kommentar

vonu/Alternative_Rush_817 aus der Diskussion

inCybersicherheit

Andere überwachen betroffene Postfächer genau, um Schlüsselwörter und Blocklisten abzuleiten. Doch: Dies kostet viel Zeit und ist möglicherweise nicht sehr effektiv, besonders wenn es darum geht, sich vor der nächsten Welle von E-Mail-Bomben zu schützen. Insbesondere Schlüsselwortlisten führen häufig zu vielen False Positives, da die E-Mails selbst nicht bösartig sind. Regelmässige Passwort-Resets, Benachrichtigungen zu Kontoänderungen und sogar Newsletter können dadurch ebenfalls in der Quarantäne landen.

Kommentar

vonu/Alternative_Rush_817 aus der Diskussion

inCybersicherheit

E-Mail-Bombing-Angriffe enthalten typischerweise eine grosse Anzahl von E-Mails von Domains, die der Organisation nicht bekannt sind. Die Suche nach diesem Muster und das Anwenden eines Verständnisses für „normale“ E-Mail-Volumina ermöglichten es uns, vergangene E-Mail-Bombing-Wellen mit hoher Genauigkeit zu identifizieren.

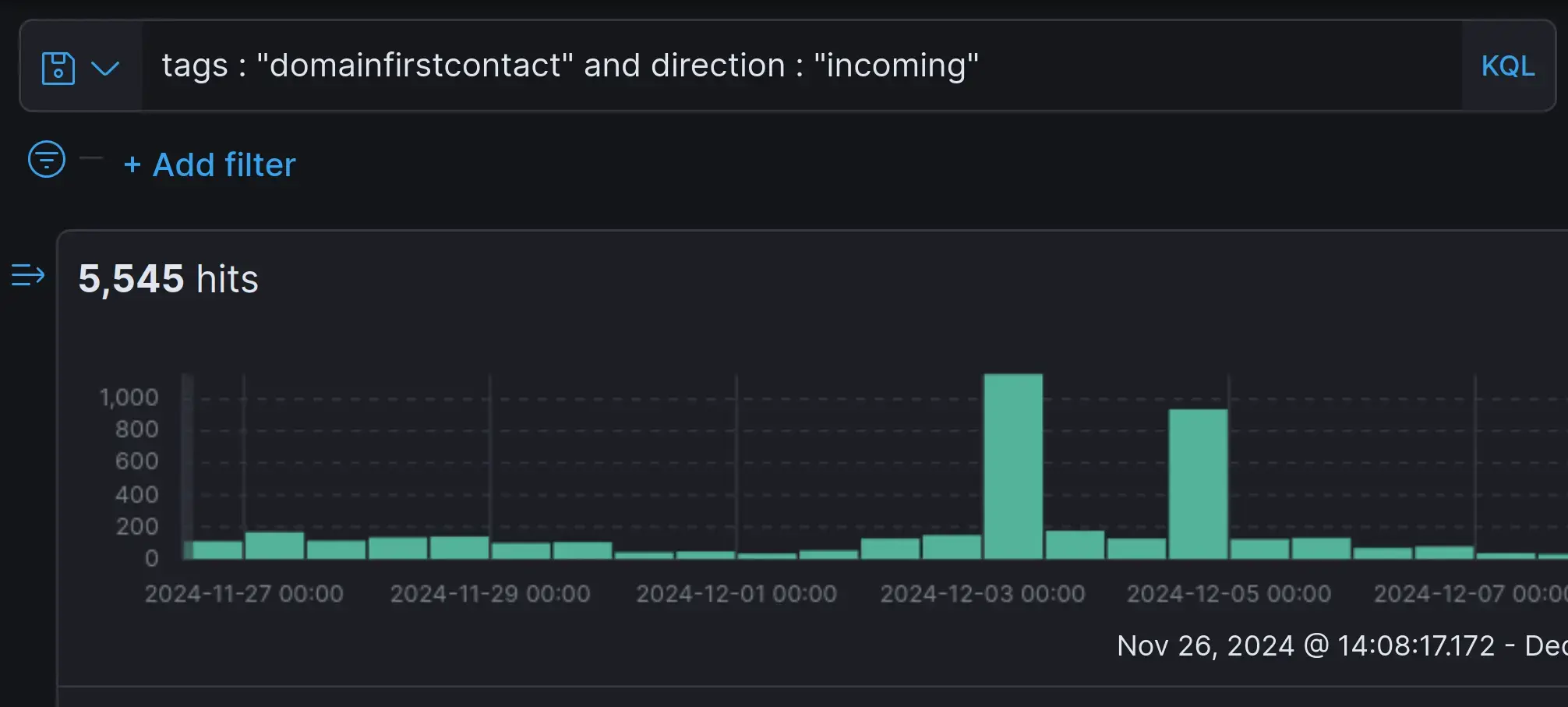

Suchmuster von xorlab zur Identifizierung von E-Mail-Bombing-Wellen im eingehenden Traffic

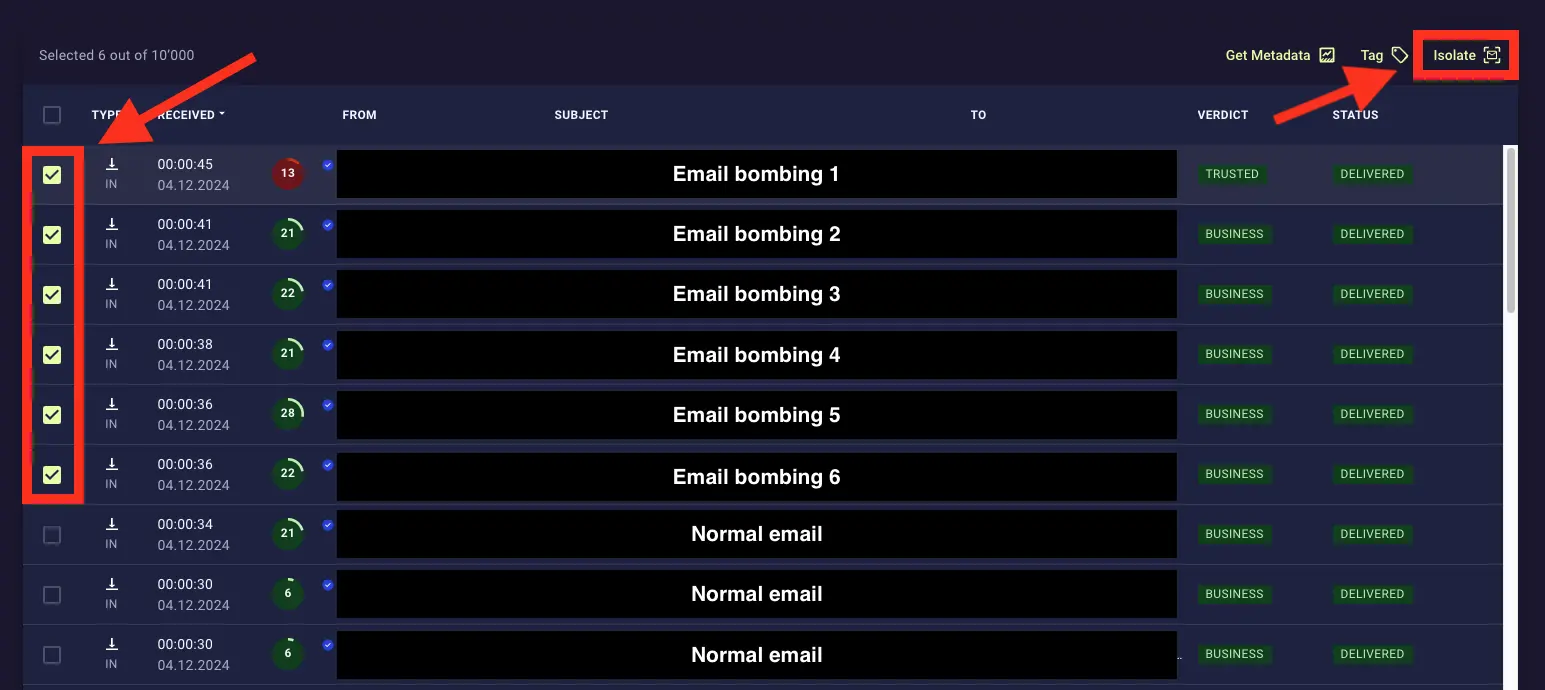

xorlab-Kunden nutzten diese Abfrage, um alle zur Angriffswelle gehörenden E-Mails zu finden und anschliessend aus den Posteingängen der Betroffenen zu entfernen.

Screenshot: Die Bulk-Isolation von xorlab ermöglicht es Kunden, E-Mail-Bomben schnell und ohne grossen Aufwand zu entfernen.

Wir sind überzeugt, dass dieser einfache Filter weiterentwickelt werden kann, um ein leistungsstarkes Erkennungssystem für zukünftige E-Mail-Bomben zu schaffen – ein Ziel, auf das wir hinarbeiten werden. Beispielsweise könnte durch das Festlegen eines Schwellenwerts für die Zustellrate eine laufende E-Mail-Bombe schnell erkannt und weitere E-Mails aus der Angriffswelle automatisch blockiert werden. Bereits zugestellte E-Mails könnten basierend auf der Anomalie automatisch isoliert werden. Um zu verhindern, dass Betroffene weiterhin „reguläre“ Newsletter von den missbrauchten Diensten erhalten, könnten automatische Abmeldungen ausgelöst werden.

Kunden von xorlab unterziehen betroffene Benutzer bereits einer aggressiveren Filterung von automatisch generierten E-Mails. Zudem haben wir sie dabei unterstützt, Skripte zu entwickeln, um die Opfer automatisch von den missbrauchten Diensten abzumelden.

Abschliessende Gedanken

Wenn es etwas gibt, das wir aus E-Mail-Bombing-Angriffen lernen können, dann ist es, dass Verteidiger ein besseres Verständnis darüber benötigen, wie ihre Organisation E-Mails nutzt, um solche Bedrohungen zu verhindern, zu erkennen und einzudämmen. Allein die Erkenntnis, dass weder der Empfänger noch jemand in der Organisation einen Dienst in der Vergangenheit genutzt hat, der plötzlich Newsletter-Anmeldungen oder Benachrichtigungen von neu erstellten Konten sendet, macht einen grossen Unterschied.

Es ist klar, dass sich E-Mail-Bombing-Angriffe weiterentwickeln werden. Die Volumina werden steigen, und die Angreifer werden immer raffinierter. Organisationen müssen proaktive Massnahmen ergreifen, um diese Bedrohungen zu erkennen und zu entschärfen – durch verbesserte Filterung, Anomalieerkennung und automatisierte Bereinigungstools.

Wenn Sie mehr darüber erfahren möchten, wie xorlab Ihnen helfen kann, E-Mail-Bombing und andere E-Mail-basierte Cyberangriffe zu verhindern, kontaktieren Sie uns für eine personalisierte Demo.

Titelbild erstellt mit DALL-E.