Daten-Exfiltration: Die häufigsten Techniken und die besten Präventionsmaßnahmen

Wenn Cyberkriminelle es auf Unternehmen abgesehen haben, besteht das Ziel in der Regel darin, Informationen zu exfiltrieren, um Wettbewerbsvorteile zu erzielen, Störungen zu verursachen oder Geld zu verdienen. Das Infiltrieren eines Netzwerks oder Geräts reicht nicht aus, um einen Angriff erfolgreich zu machen; dies geschieht nur, wenn die Angreifer erfolgreich Daten aus dem System stehlen oder entfernen.

Bei der Datenexfiltration handelt es sich um einen böswilligen Prozess, bei dem Cyberkriminelle (z. B. externe Akteure) oder Insider (z. B. Mitarbeiter, Auftragnehmer und Drittanbieter) versehentlich oder absichtlich Daten stehlen oder unbefugt von innerhalb des Unternehmensbereichs nach außerhalb verschieben.

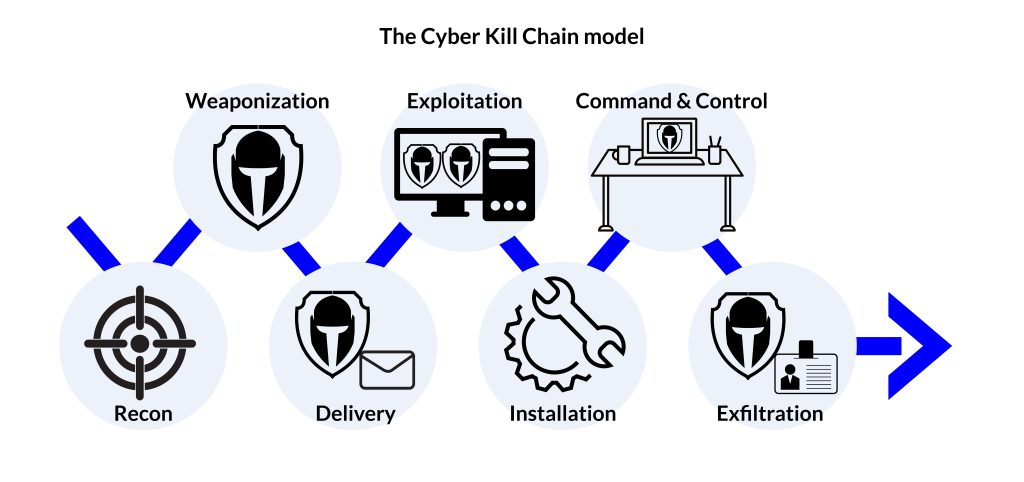

Das Cyber Kill Chain-Modell von Lockheed Martin

Es gibt viele Techniken zur Data Exfiltration, aber sie erfolgt oft entweder physisch oder digital. In den meisten Fällen erfolgt dies per E-Mail, z. B. durch Phishing. Bei den Daten kann es sich um Mitarbeiterinformationen, Kundendatenbanken, geistiges Eigentum, Zahlungskartendaten, persönlich identifizierbare Informationen oder andere Finanzinformationen handeln.

Unabhängig davon, welche Form sie annimmt, hat die Datenexfiltration schwerwiegende Folgen für Unternehmen in jeder Branche. Wird die Datenexfiltration nicht eingedämmt und werden nicht so viele Präventivmaßnahmen wie möglich ergriffen, kann dies folgende Folgen haben:

- Verlust von geistigem Eigentum und anderen sensiblen Informationen

- teure Verfahren zur Reaktion auf Vorfälle

- Informationsmissbrauch oder -verwendung

- Verletzung von Industrienormen und -vorschriften

- Rechtsstreitigkeiten und andere rechtliche Fragen

- Reputationsschaden

Ein ausreichender Schutz wird für Sicherheitsverantwortliche aus zwei Hauptgründen zu einer immer größeren Herausforderung. Erstens hat sich die Cyberkriminalität von der Tat eines Einzelnen zu einem organisatorischen Unterfangen entwickelt. Angreifer verfügen heute über das nötige Budget, die Ressourcen und die Raffinesse, um ihre Methoden zur Datenexfiltration zu verbessern. Darüber hinaus enthält die Dateninfrastruktur eines Unternehmens mehrere Mittel, die ursprünglich für den rechtmäßigen Datenaustausch gedacht waren, und die für die Datenexfiltration genutzt werden können.

Häufigste Daten Exfiltrationstechniken

1. Eingehende E-Mail

Bei mehr als 300 Milliarden E-Mails, die täglich weltweit verschickt werden, ist es nicht verwunderlich, dass E-Mails der wichtigste Vektor für Angriffe zur Datenexfiltration sind.

Äußere Bedrohungen

Eine Hauptkategorie von Akteuren der Datenexfiltration sind böswillige Außenstehende. Externe Akteure versuchen, auf die sensiblen Daten eines Unternehmens zuzugreifen, um es zu kompromittieren. Cyberkriminelle führen ihre Angriffe in erster Linie mit Social-Engineering-Techniken durch, wie z. B:

- Phishing

- Huckepack/Tailgating

- Wasserloch

- Scareware

- Containertauchen

- Schultersurfen

- Pretexting

- Honigfalle

- Köder

- Diversion Diebstahl

- Walfang

- Nachahmung

Social Engineering und Phishing-Angriffe

Phishing-E-Mails sind eines der wichtigsten Mittel der Wahl für böswillige Außenseiter, um Malware zu verbreiten und Daten zu exfiltrieren. Laut dem Bolster 2022 State of Phishing & Online Fraud Report wurden im Jahr 2021 rund 10,7 Millionen Phishing- und Betrugsseiten entdeckt. Der Data Breach Investigation Report 2022 von Verizon stellte fest, dass Phishing eine wesentliche Ursache für 36 % der Datenschutzverletzungen ist. Darüber hinaus waren bei mehr als 5.200 bestätigten Datenschutzverletzungen 82 % der Fälle auf das menschliche Element zurückzuführen, einschließlich Social Engineering, Missbrauch und Fehler.

Mit trügerischen, manipulativen Social-Engineering-Techniken lassen die Angreifer ihre E-Mails legitim aussehen und scheinen von vertrauenswürdigen Absendern zu stammen. Die Benutzer sind dann eher bereit, auf einen Link zu klicken oder einen Anhang herunterzuladen, der das System des Unternehmens tatsächlich einem bösartigen Tool oder Malware aussetzt.

In anderen Fällen starten Angreifer gezielte Phishing-Angriffe, um die Zugangsdaten eines bestimmten Benutzers zu stehlen, z. B. von leitenden Angestellten eines Unternehmens. Sobald sie den Benutzer dazu gebracht haben, seine Anmeldedaten preiszugeben, können die Angreifer diese Anmeldedaten verwenden, um das Konto zu übernehmen, Insider-Zugriff zu erhalten und schließlich Daten zu exfiltrieren.

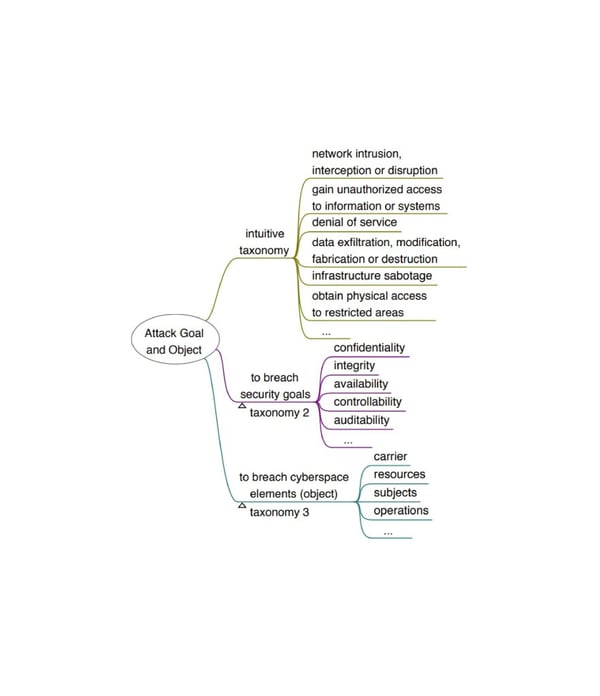

Taxonomie der Ziele von Social-Engineering-Angriffen (Quelle: https://arxiv.org/pdf/2106.01157.pdf)

2. Ausgehende E-Mail

Insider-Bedrohungen

Eine Insider-Bedrohung ist ein Cybersicherheitsrisiko, das vom betroffenen Unternehmen ausgeht. Insider-Angriffe erfolgen durch Mitarbeiter, Auftragnehmer, Lieferanten, Partner und Drittanbieter, die versehentlich oder absichtlich Daten gefährden.

Versehentlicher Datendiebstahl erfolgt aufgrund von Versehen oder Nachlässigkeit. Beispielsweise kann ein nachlässiger Mitarbeiter die privaten Daten seines Unternehmens per E-Mail an Drittanbieter weitergeben. Im Falle von böswilligen Insidern verschiebt eine Person absichtlich Daten von innerhalb nach außerhalb des Unternehmens.

Über ausgehende Post übermitteln Angreifer sensible Daten von sicheren Computern an unsichere private Systeme, indem sie autorisierte Telekommunikationsinfrastrukturen wie Firmentelefone oder geschäftliche E-Mail-Konten nutzen. Die Daten können als Datei angehängt oder als Textnachricht oder Klartext-E-Mail übertragen werden. Diese Technik wird am häufigsten eingesetzt, um Quellcode, Kalenderdaten, Bilder, Geschäftsprognosen, Datenbanken und Firmen-E-Mails zu stehlen.

Darüber hinaus speichern viele E-Mail- und Messaging-Plattformen Entwürfe automatisch in der Cloud. Das bedeutet, dass jemand, der von außen auf die geschäftliche E-Mail oder einen anderen Nachrichtendienst zugreift, der gespeicherte Entwürfe unterstützt, Informationen über diese Funktion ausschleusen kann.

3. Downloads auf unsichere Geräte

Diese Szenarien treten auf, wenn ein Benutzer über einen autorisierten Kanal auf Informationen zugreift und die Daten auf ein unsicheres lokales Gerät verschiebt. Beispielsweise kann jemand Kameras, Computer, Smartphones oder andere spezielle Geräte verwenden, um Daten für die Exfiltration zu erfassen, indem er entweder bestehende Dateien von Cloud-Diensten herunterlädt oder die Informationen in neue Dateien kopiert. Alle Dateien, die auf ein unsicheres Gerät übertragen werden, sind einem hohen Risiko der Datenexfiltration ausgesetzt.

4. Uploads zu externen Diensten

Wie bei der vorherigen Technik werden auch bei dieser Methode sensible Informationen in die lokale Infrastruktur heruntergeladen. Anschließend lädt ein Benutzer diese Daten über einen Webbrowser-Client oder eine andere nicht überwachte Software auf einen Drittanbieter hoch. Der Drittanbieterdienst könnte harmlos erscheinen, z. B. ein soziales Netzwerk, bei dem jemand versehentlich den falschen Text einfügt oder das falsche Bild hochlädt.

5. Unsicheres Cloud-Verhalten

Cloud-Dienste bergen zusätzliche Exfiltrationsrisiken, denen man sich bewusst sein sollte, einschließlich Fällen, in denen Mitarbeiter oder Administratoren Funktionen des Anbieters auf unsichere Weise nutzen. Jeder Akteur, der in der Lage ist, Code bereitzustellen, virtuelle Maschinen (VMs) zu ändern oder Anfragen an Cloud-Speicher zu stellen, hat das Potenzial, Daten zu exfiltrieren. Außerdem können Akteure mit ausreichenden Berechtigungen Daten aus sicheren Containern in unsichere Container übertragen oder nicht autorisierte Dienste im Namen des Unternehmens erstellen.

Wie man die Daten Exfiltration verhindert

Um eine Data Exfiltration und deren Folgen wie finanzielle Verluste, Probleme mit der Einhaltung von Vorschriften und Rufschädigung zu verhindern, müssen Unternehmen potenzielle Risiken erkennen und mindern, ohne die Produktivität der Benutzer zu beeinträchtigen. Alles andere kann sie ungeschützt lassen. In den folgenden Abschnitten werden einige bewährte Techniken zur Verhinderung der Datenexfiltration erläutert.

1. Phishing Angriffe erkennen und stoppen

Phishing ist ein erfolgreiches Angriffsmittel, weil Cyberkriminelle wissen, wie sie menschliche Fehler ausnutzen und unzureichende Sicherheitslösungen umgehen können. Einige Unternehmen verwenden weniger wirksame und herkömmliche Methoden wie das Sperren von Domänen, Security Email Gateways (SEGs) und regelbasierte Lösungen. Diese signaturbasierten Methoden können nicht vor hochgradig personalisierten, geringvolumigen, gezielten Angriffen schützen, die keine identifizierbaren bösartigen Inhalte enthalten.

Die heutigen sozial motivierten Angriffe enthalten oft keine herkömmlichen Anzeichen für eine Gefährdung. Der beste Schutz vor E-Mail-Bedrohungen besteht darin, betrügerische E-Mails zu erkennen und zu stoppen, bevor sie den Posteingang der Mitarbeiter erreichen. Maschinenintelligente E-Mail-Sicherheitslösungen können aus dem lokalen Kontext, den Kommunikationsbeziehungen und den Verhaltensmustern innerhalb einer Organisation lernen und diese verstehen. Sie können subtile Abweichungen vom typischen Verhalten erkennen und gezielte, sozial motivierte Angriffe abwehren, die von herkömmlichen E-Mail-Sicherheitssystemen nicht erkannt werden.

2. Einsatz von Strategien zur Verhinderung von Datenverlusten (Data Loss Prevention (DLP))

Data Loss Prevention (DLP) ist eine Reihe von Unternehmensrichtlinien und Technologien, die sicherstellen sollen, dass Endbenutzer keine sensiblen oder vertraulichen Daten außerhalb des Unternehmens versenden können. Diese Art von System scannt alle ausgehenden E-Mails und überwacht sie auf vorher festgelegte Muster, die darauf hindeuten könnten, dass eine Person sensible Daten wie Kreditkartennummern oder Sozialversicherungsnummern übermittelt. Enthält eine E-Mail einen Text, der diesem Format entspricht, verschlüsselt das Programm je nach Richtlinie automatisch die Daten oder blockiert ihren Versand.

3. Deaktivieren Sie nicht autorisierte Kanäle und Protokolle

Für ein Unternehmen ist es unerlässlich, den Überblick darüber zu behalten, welche Benutzer Zugriff auf ihre sensiblen Daten haben, und jedem Partner oder Mitarbeiter den Zugriff zu entziehen, nachdem er eine Geschäftsbeziehung mit ihm beendet hat. Wenn jemand auch nur einen Tag länger Zugriff hat, kann dies zu einem Sicherheitsverstoß mit schwerwiegenden Folgen für die Produktivität, den Ruf oder den Geldbeutel führen.

4. Implementierung von Backup- und Datenverschlüsselungs-Prozessen

Im Falle einer Sicherheitsverletzung ist es wichtig, vorbereitet zu sein und alle Daten regelmäßig zu sichern, damit sie schnell wiederhergestellt werden können. Werden die Daten nicht regelmäßig gesichert, kann dies im schlimmsten Fall zu erheblichen Verlusten führen. Die Datensicherung ist eine Standardanforderung an die Cybersicherheit.

Darüber hinaus tragen Verschlüsselungsrichtlinien dazu bei, die Daten während der Übertragung zu schützen. Cyber-Kriminelle können verschlüsselte Nachrichten nicht abfangen oder manipulieren. Sobald vertrauliche Daten in Chiffretext umgewandelt wurden, benötigen sie einen eindeutigen Schlüssel, um entschlüsselt zu werden.

5. Mitarbeiter ausbilden

Schließlich müssen Unternehmen das Risiko menschlichen Versagens minimieren. Mitarbeiter können Fehler machen, die Angreifer zu ihrem Vorteil ausnutzen können. Ein Benutzer könnte ahnungslos eine infizierte Malware-Datei herunterladen, seine Anmeldedaten über eine Phishing-Kampagne übermitteln oder anderweitig die Sicherung seines PCs oder anderer Geräte vernachlässigen.

Um menschliches Versagen zu vermeiden, ist es wichtig, die Mitarbeiter regelmäßig zu schulen und über die neuesten Sicherheitsmaßnahmen zu informieren. So sollten Unternehmen beispielsweise sicherstellen, dass jeder Mitarbeiter weiß, wie er eine verdächtige E-Mail erkennt. Sie sollten auch dafür sorgen, dass die Mitarbeiter wissen, wie sie eine verdächtige E-Mail melden können, damit das Sicherheitsteam sie untersuchen und sofort die erforderlichen Maßnahmen ergreifen kann.

Alle Mitarbeiter müssen wissen, wie sie ihre Sicherheitsaufgaben effektiv wahrnehmen können, d. h. sie müssen wissen, was sie tun und was sie nicht tun dürfen. Um eine angemessene Sicherheit zu gewährleisten, müssen Unternehmen ihre Mitarbeiter zu Themen wie folgenden schulen:

- Politik der sauberen Schreibtische

- Einhaltung von Gesetzen, Normen und bewährten Praktiken

- Handhabung, Kennzeichnung und Entsorgung von Daten

- Richtlinie zu Bring-Your-Own-Device (BYOD)

- Persönlich identifizierbare Informationen (PII)

- Sichere Internet-Gewohnheiten

- Intelligente Computing-Gewohnheiten

- Passwort-Verhalten

- E-Mail-Bedrohungen

- Sozialtechnik

Die Bedrohungen für die Cybersicherheit nehmen weiterhin exponentiell zu, und die Datenexfiltration ist heute ein Hauptanliegen von Unternehmen. Herkömmliche Sicherheitskontrollen reichen nicht mehr aus, um bösartige Versuche abzuwehren. Daher sollten Sicherheitsverantwortliche ihre Mitarbeiter mit fortschrittlichen Schulungen zur Cybersicherheit ausstatten, um die Möglichkeit menschlicher Versäumnisse und Fehler auszuschließen. Darüber hinaus sollten sie die notwendigen Strategien zur Verhinderung von Datenverlusten (DLP) einsetzen, nicht autorisierte Kanäle und Protokolle deaktivieren und Backup- und Datenverschlüsselungsprozesse in ihrem Unternehmen implementieren. Ebenso wichtig ist der Einsatz von maschinenintelligenten E-Mail-Sicherheitslösungen, die in der Lage sind, anomale und bösartige Aktivitäten wie Datenexfiltrationsversuche und gezielte Phishing-Angriffe automatisch zu erkennen und zu stoppen.

Wenn Sie Ihr Unternehmen vor Datenexfiltration schützen wollen, kann xorlab ActiveGuard Ihnen helfen. Informieren Sie sich in einer kostenlosen Demo, wie die Lösung für Sie arbeiten kann.